Ми живемо у дуже крихкому світі: звичне усім цивілізоване життя покладається на складні фізичні технології та цифрові системи, що визначають ефективність їх роботи. Кібератаки на критичну інфраструктуру давно перейшли з розряду потенційних загроз до області буденних небезпек: під приціл кіберзлочинців регулярно потрапляють електростанції, медичні заклади, заводи, комунікації, транспортні та логістичні системи, ядерні об’єкти тощо.

Атаки на критичну інфраструктуру не просто завдають величезних збитків. Вони можуть призводити до людських жертв та екологічних катастроф, провокувати важкі соціальні, гуманітарні та політичні кризи. Тож у цьому матеріалі ми розглянемо проблеми кіберзахисту енергетичних та промислових систем. Ви дізнаєтеся про основні типи загроз для інфраструктури та найкращі практики протидії ним.

Небезпеки для критичної інфраструктури: не лише фізичні загрози

Для українців поняття “атака на критичну інфраструктуру” передусім асоціюється з ракетами та дронами, які летять по електростанціях. Однак мало хто сьогодні згадує, що перший блекаут в Україні Москва влаштувала ще у 2015 році, вдавшись до кібератаки. Тоді без світла залишились понад 225 тисяч користувачів у західних регіонах. А відносно нещодавно, у 2021 році, ransomware-атака на трубопровід Colonial Pipeline у США на декілька днів залишила без палива ледве не половину східного узбережжя країни. Оператори системи врешті були змушені заплатити хакерам, понад 4,5 млн доларів викупу.

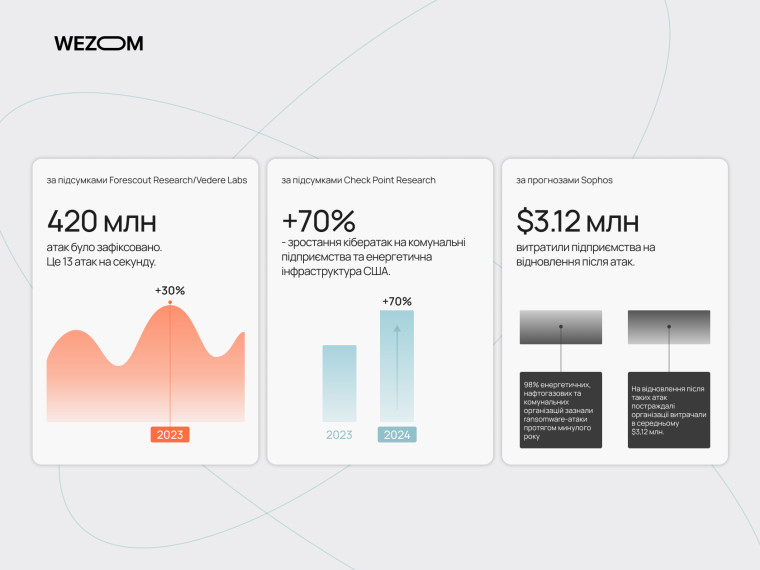

Відтак загрози для критичної інфраструктури сьогодні мають не лише фізичний чи військовий характер. Захищати їх у кіберпросторі не менш важливо, ніж у матеріальному. Про тривожну динаміку загроз свідчать цифри:

-

Аналіз Forescout Research/Vedere Labs показав, що за минулий рік динаміка кібератак на світову критичну інфраструктуру виросла на 30% у порівнянні з 2022 роком. Зокрема, в період між січнем та груднем 2023 було зафіксовано 420 млн атак. Це 13 атак на секунду(!): під постійним тиском перебувають комунікації, заклади охорони здоров’я, енергетики, перероблення відходів, виробництва, логістики тощо.

-

За даними Check Point Research, цього року комунальні підприємства та енергетична інфраструктура США зіткнулись зі зростанням кількості кібератак на 70% у порівнянні з аналогічним періодом 2023 року. Об’єкти енергетики ваблять зламників, оскільки чимало з них використовує застарілий та вразливий софт.

-

Дві з п’яти ransomware-атак, які були задокументовані ФБР у 2023 році, були спрямовані на сектор критичної інфраструктури.

-

За даними глобального опитування Sophos, 98% енергетичних, нафтогазових та комунальних організацій зазнали ransomware-атаки протягом минулого року. Злочинці намагались порушити роботу систем та скомпрометувати резервні копії даних. При тому чотири з п'яти спроб зіпсувати бекап були успішними. На відновлення після таких атак постраждалі організації витрачали в середньому $3,12 млн.

Отже, кіберпростір вже став не менш небезпечним за реальний світ. Всього один невдало відкритий лист з ransomware-посиланням на корпоративній пошті може завдати серйозної шкоди мільйонам людей.

Загрози кібербезпеці для енергетичних та промислових систем

Як класифікувати кібератаки на системи критичної інфраструктури? Підходів до поділу існує чимало. Ми наведемо наступні типи загроз, виходячи з цілей, які намагаються вразити хакери.

Атаки на SCADA-системи

Під абревіатурою SCADA приховується термін “диспетчерське управління і збір даних” (supervisory control and data acquisition). Йдеться про ПЗ, що забезпечує збір, обробку, візуалізацію та архівування інформації. Простіше кажучи, це софт з інтерфейсом для управління складними машинами, мережами, процесами тощо. SCADA-системи використовують у всіх галузях, що потребують контролю за технологічними процесами в реальному часі: від управління водопостачанням, до виробництва та енергетики.

Втручаючись у роботу SCADA-систем хакери можуть отримати змогу дистанційно впливати на фізичні процеси та провокувати вкрай серйозні наслідки: перебої з енерго- газо- та водопостачанням, порушення виробництва, промислові аварії, збої у роботі транспорту тощо. Дуже часто SCADA-платформи критичної інфраструктури не модернізуються роками, що робить їх легкою здобиччю для хакерів. Як приклад, Deutsche Bahn усе ще наймає на роботу фахівців зі знанням MS-DOS та Windows 3.11 для підтримки роботи дисплеїв машиніста у поїздах.

Атаки на OT-системи (Operational Technology)

Gartner визначає системи операційних технологій (Operational Technology) як апаратне та програмне забезпечення, що покликане виявляти або викликати зміни в операціях на підставі моніторингу/контролю промислового обладнання, активів, процесів та подій. Цей широкий термін охоплює різноманітні системи для виробничих процесів, що обробляють операційні дані. Сьогодні такі рішення базуються на ПЗ, промисловому обладнанні, мережевих структурах, компонентах інтернету речей тощо.

Хакери, що атакують OT-системи, можуть екстренно вимкнути обладнання чи вивести його з ладу. Так, у 2007 році вірус Stuxnet зламав близько тисячі іранських центрифуг, призначених для збагачення урану. Подібні кібератаки на промислові системи можуть призвести до величезних матеріальних збитків, порушення ланцюжків постачання продукції тощо. Але найголовніше, вони можуть поставити під удар довкілля та життя людей.

Загрози промисловим IoT системам

Промисловий Інтернет речей неймовірним чином розширив можливості моніторингу та автоматизації управління промисловими процесами. Він стає повсюдним: за прогнозами Statista, глобальна кількість пристроїв IoT до 2030 року сягне позначки у 29 млрд: вдвічі більше за показники 2020 року. Та разом з перевагами Інтернет речей приніс і нові вектори для кібератак.

Далеко не кожна підсистема IoT може похизуватись відсутністю програмних вразливостей. Отримавши доступ до сенсорів, зловмисник може маніпулювати їх даними, аби порушити усю систему управління активами. З іншого боку, хакер отримує змогу опосередковано зчитувати через вразливість в IoT чутливу інформацію, таку як технологічні процеси, промислові ноу-хау тощо. Захоплені IoT пристрої також можуть бути застосовані зловмисниками як плацдарм для планування та здійснення більш масштабних кібератак на підприємство.

Атаки на енергомережі та генерацію

Енергетична інфраструктура змушена форсовано диджиталізуватись, аби підвищувати власну ефективність на фоні глобального зростання попиту на електрику. І це відкриває для хакерів широкі можливості атак по об’єктах генерації та енергомережах.

Вище ми вже згадували про хакерську атаку РФ на українську енергетику у 2015 році. Тоді злочинцям вдалося вразити системи трьох енергокомпаній України, використовуючи розсилку фейкових листів. Хакери змогли захопити системи автоматизованого управління та вимкнути підстанції, вивести з ладу ІТ-інфраструктуру та знищити інформацію на серверах. В результаті без світла залишились понад 230 тисяч споживачів у Прикарпатті, Чернівецької області та в Києві.

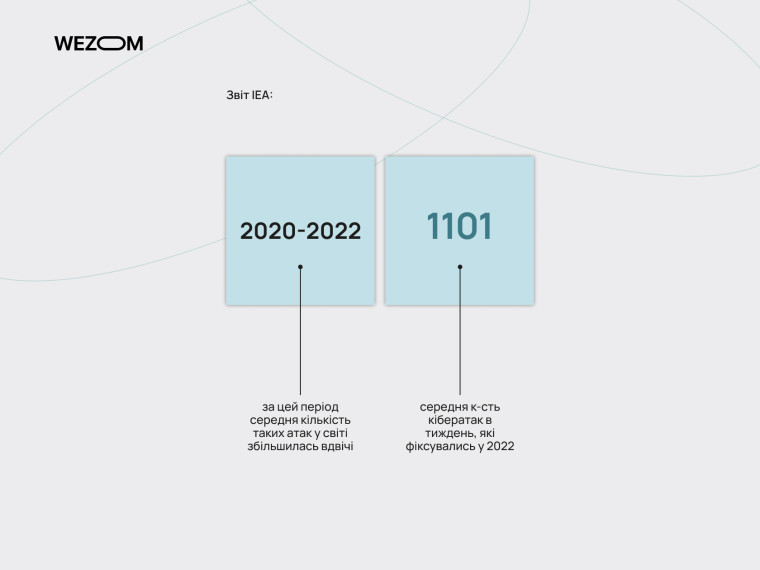

Після вторгнення РФ в Україну кібератаки на системи енергетичних підприємств стали ще більш загрозливими. Як показав нещодавній звіт Міжнародної енергетичної агенції (IEA), в період 2020-2022 років середня кількість таких атак у світі збільшилась вдвічі.

Атаки через ланцюжки постачання

Об’єкти критичної інфраструктури зазвичай потребують масштабного менеджменту, за їх експлуатацію відповідають величезні організації з тисячами співробітників. У таких структурах можуть пліч-о-пліч працювати безліч підрозділів, кожен з яких може користуватися найрізноманітнішими програмними продуктами під власні потреби.

З погляду хакера – це ідеальне середовище для атаки через ланцюжок постачання ПЗ. Замість того, аби атакувати захищену систему безпосередньо, зловмисник може потрапити до неї через “чорний хід”, використовуючи права доступу продукту від того чи іншого вендора софту.

Найвідомішою такою атакою останніх років став інцидент з американською компанією SolarWinds, яка постачає сотням організацій та установ софт для керування мережевою інфраструктурою. Завдяки вразливості у популярному продукті Orion хакери отримали доступ до вкрай чутливих даних клієнтів. Від компрометації постраждали як приватні компанії, так і державні інституції. До числа жертв увійшли 15 компаній критичної інфраструктури у нафтогазовій, енергетичній та виробничій сферах.

Маніпуляції з PLC

Диджиталізація промисловості значною мірою будується на використанні програмованих логічних контролерів (PLC). Це окремий рід комп’ютерного обладнання, що створюється спеціально під завдання управління технологічними процесами в реальному часі. PLC широко застосовуються на підприємствах критичної інфраструктури – для керування конвеєрними лініями, насосами, сучасними верстатами тощо. Відносна простота та поширеність PLC роблять це обладнання зручною ціллю для хакерів.

Успішна атака на контролери може завдати величезної шкоди операціям, обладнанню та активам промислового підприємства. Наприклад, збільшивши навантаження на двигуни конвеєрів чи насосів до критичного рівня, хакери можуть вивести їх з ладу. Підміна даних, якими оперує PLC для маршрутизації обладнання, може розбалансувати виробничий процес та створити аварійні ситуації. У найгіршому випадку подібні атаки можуть поставити під загрозу життя та здоров’я людей, нашкодити довкіллю тощо.

Ключові наслідки атак на інформаційну безпеку критичної інфраструктури

Кібератаки перетворились на справжню зброю, що може чинити руйнівний ефект і зачіпати цілі регіони. Якими проблемами може обернутись нехтування кіберзахистом інфраструктури? Назвімо найважчі наслідки.

- Зупинка виробничих процесів та енергопостачання

Успішна кібератака на інфраструктуру може паралізувати роботу окремих підприємств та цілих секторів економіки, що залежать від автоматизованих систем управління та диджитал-рішень. Атаки на енергосистему призводять до масштабних блекаутів, що завжди несуть довготривалі важкі наслідки для суспільства. Вони наносять прямі економічні збитки та провокують гуманітарні кризи, пов’язані з порушенням логістики, відсутністю зв’язку, водопостачання тощо.

- Фінансові втрати

Кожна успішна кібератака на критичну інфраструктуру б’є по фінансовому балансу постраждалої організації. Зупинка виробництва, порушення операцій та логістичних ланцюжків призводять до падіння прибутку. Відновлення пошкоджених мереж, даних та обладнання – це ще одна стаття видатків для компанії, що потрапила під удар. В найгірших випадках організація може постраждати від штрафів та судових позовів за порушення вимог комплаєнсу чи невиконання договірних забов’язань.

- Економічні збитки

Масштабні удари по критичній інфраструктурі заважають довготривалому економічному розвитку не лише окремих компаній, але й цілих регіонів та країн. Порушення роботи енергетичних та промислових активів призводить до зниження конкурентоспроможності бізнесів, що спирається на них. Спровокована атаками нестабільність зменшує економічну привабливість регіону і заважає йому залучати інвестиції. Крім того, перебої в енерго- та водопостачанні мають відкладений наслідок у вигляді інфляції, пов’язаної з падінням продуктивності праці.

- Пошкодження фізичних активів

Коли йдеться про критичну інфраструктуру, таку як енергопостачання чи виробництво, пошкодження деяких фізичних активів може мати для підприємства катастрофічний характер. Як приклад, заміна штучного обладнання на кшталт промислових газових турбін – це величезна фінансова, промислова та логістична проблема. Виробництво подібного обладнання найчастіше має обмежений характер – постачальники створюють його під замовлення. В найгірших випадках підприємство може чекати заміни пошкодженого активу місяцями.

Відтак атаки на інформаційну безпеку критичної інфраструктури створюють неприйнятні ризики. Найкраща стратегія полягає в тому, аби докласти максимум зусиль для їх попередження.

Кроки до забезпечення кібербезпеки енергетичних і промислових систем

Як захистити критичну інфраструктуру від кіберзагроз? Це питання не має простої відповіді: безпека потребує ретельного моніторингу та систематичних зусиль із вдосконалення мережевої архітектури. Назвімо декілька ключових кроків, які допоможуть мінімізувати ризики.

Інтеграція кібербезпеки в OT-системи

Організації критичної інфраструктури часто роками розвивають своє OT-середовище відокремлено від підрозділів IT-та кібербезпеки. У чинних реаліях це неприпустима помилка. Аби захистити OT, варто почати з безпекового аудиту: визначити ключові активи, оцінити їхню вразливість до зламу та потенційні можливості зловмисників для доступу до системи. Це дозволить виділити пріоритети та стратегію кіберзахисту.

Наразі галузь вже сформувала базові стандарти та гайди кіберзахисту промислових систем, такі як NIST SP 800–82 R2 (стандарт Національного інституту стандартів та технологій США) та IEC62443 (стандарт Міжнародної електротехнічної комісії). Вони визначають принципи та методи безпеки, такі як обмеження логічного доступу до мережі. Стандарти також містять вимоги для промислового ПЗ та декларують необхідність розробки можливостей відновлення систем у разі успішної кібератаки.

Регулярний аудит загроз та дотримання галузевих стандартів дозволяють закласти міцний безпековий фундамент. Крім того, важливо розробити чіткі захисні політики та процедури в організації, а також налагодити взаємодію між IT та OT командами.

Контроль за промисловими комунікаційними протоколами

Автоматизація промисловості спирається на комунікаційні протоколи – це набори правил, які визначають обмін даними між машинами та пристроями. Критична інфраструктура повсюдно використовує такі протоколи як Ethernet/IP, PROFINET, OPC UA тощо.

Промислові протоколи розробляються так, аби бути ефективними в суворих індустріальних умовах, які часто включають високий рівень електричних шумів, а також потребу у низькій затримці та відмовостійкості. Однак вони часто можуть бути вразливими до хакерських практик зламу: більшість протоколів не має вбудованих механізмів автентифікації чи шифрування.

Відтак організаціям варто приділити окрему увагу захисту та контролю в цьому напрямку. Кожен з протоколів, що використовуються у системі, варто проаналізувати на предмет ризиків та вразливостей. Дуже важливими для кібербезпеки є практики сегментації мережі на окремі модулі, шифрування даних для обміну, а також розбудова системи запобігання вторгненням за допомогою фаєрволу чи інших засобів.

Безперервний моніторинг в SCADA-системах

Ще не так давно інженери могли не турбуватися про захист промислових мереж та SCADA-систем, адже вони були фізично ізольовані від Інтернету. Однак сьогодні, все змінилось: критична інфраструктура покладається на хмарні технології, софт від зовнішніх вендорів та Інтернет речей, що відкриває хакерам широкі можливості проникнення у систему.

Сучасні SCADA-платформи мають вкрай динамічну природу, оперуючи величезною кількістю пов’язаних компонентів та сталими потоками даних у реальному часі. Основою для захисту таких платформ має бути безперервний моніторинг трафіку та аномалій за допомогою систем виявлення (IDS) та запобігання вторгненням (IPS).

Важливим у сучасних реаліях стає аналіз мережевих журналів, створення профілів нормальної поведінки системи та перевірка цілісності даних для виявлення їх підміни або модифікації. Реалізація такого розширеного моніторингу в реальному часі дозволяє скоротити час реагування на загрози, однак потребує суттєвих ресурсів та впровадження новітніх технологій, таких як ШІ та алгоритми машинного навчання.

Регулярне тестування кібербезпеки систем

Pen-тестування – це дуже важлива частина оцінки загального стану безпеки критичної інфраструктури, яка дозволяє адекватно оцінити ризики та усунути ключові вразливості у системі. Важливо і те, що тест на проникнення дозволить краще зрозуміти логіку поведінки хакерів і побачити роботу системи кіберзахисту в динаміці, аби виявити її недоліки.

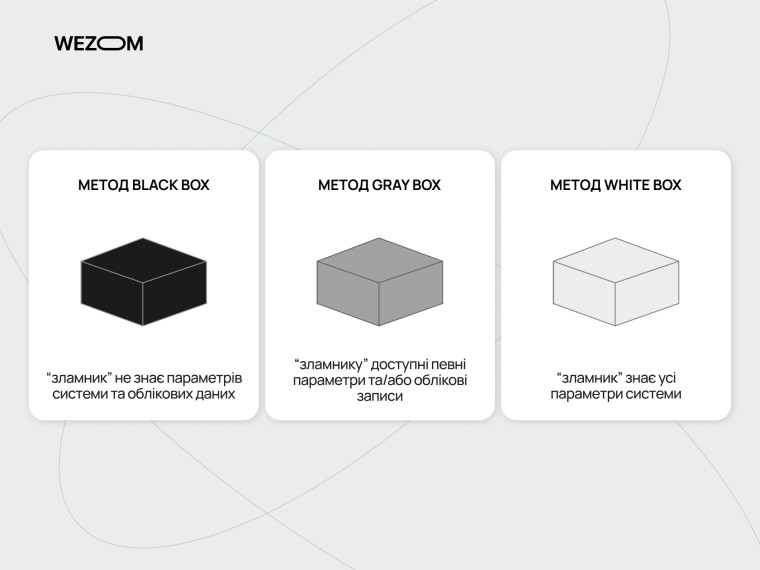

Існує декілька різновидів тестування на проникнення. Найпоширенішим є метод “чорної скриньки” (Black box) імітує спробу проникнути у систему без розуміння її параметрів та специфіки, а також без жодних облікових даних. Відповідно існують і практики Gray box (зламник має певні знання про систему чи логін) та White box (зламнику відомі усі параметри системи). Зазвичай, Black box допомагає виявити найочевидніші вразливості, тоді як White box допомагає у пошуку прихованих проблем. Чудовою практикою є проведення “штабних ігор” у кіберзахист (метод Red Team vs Blue Team), де команда зламників імітує атаку, а команда захисту відпрацьовує протидію.

Тести на проникнення мають бути регулярними в усіх організаціях, що ставляться до проблем кібербезпеки серйозно і прагнуть підвищувати кваліфікацію своїх безпекових команд.

Фізична сегментація та захист ключових вузлів інфраструктури

Монолітна система завжди є вразливою: її можна порівняти з кораблем, який не має аварійних перебірок, і йде на дно після першої ж пробоїни в корпусі. Сегментація програмного та фізичного середовища може забезпечити критичній інфраструктурі необхідний запас міцності, аби витримати будь-який напад. У такій системі пошкоджене обладнання можна екстрено вимикати без порушення роботи усієї системи, а уражені злоякісним софтом сегменти мережі – миттєво ізолювати. Сегментація системи також спрощує моніторинг загроз та допомагає забезпечити безпеку з боку користувацьких пристроїв, які часто не мають відповідного захисту.

З іншого боку, атаки на критичну інфраструктуру сьогодні можуть легко виходити за межі кіберпростору. Зловмисники можуть використовувати когось у середині організації, аби отримати віддалений доступ до обладнання чи ізольованої мережі. Це створює принципово нові виклики, які потребують тісної співпраці IT-фахівців зі службами безпеки підприємств та правоохоронцями. Ключові об’єкти підприємств мають бути захищені засобами фізичного контролю доступу.

Резервні канали зв’язку та дублювання управління

Стратегія кіберстійкості у сучасних умовах не менш важлива за стратегію кіберзахисту. Кожна організація критичної інфраструктури потребує “плану Б” на випадок успішної кібератаки, що зачіпає мережі та фізичні активи. Це допоможе продовжувати роботу та в рази прискорить відновлення.

На випадок успішної кібератаки організація має забезпечити собі декілька ключових переваг:

- наявність резервних каналів зв’язку (від радіо та мобільних мереж до Starlink);

- збереження вертикалі менеджменту та керованості (чіткий розподіл зон відповідальності, альтернативні засоби управління, дублювання систем, алгоритми дій у випадку НС);

- збереження даних (регулярні бекапи системи та їх ретельний захист).

Організація має усвідомлювати ризик атаки та мати детальний план відновлення після інцидентів. Усе це врешті дозволяє мінімізувати збитки та довготривалі наслідки кібератаки. Чудовим рішенням буде проведення в організації регулярних навчань, що імітують ураження системи malware-софтом чи масштабний блекаут системи.

Захист критичної інфраструктури з WEZOM

Наша команда вже понад 25 років створює індивідуальні IT-рішення для корпоративних клієнтів зі сфери ритейлу, енергетики, логістики, виробництва та багатьох інших галузей. Це означає, що ми чудово усвідомлюємо кіберзагрози критичної інфраструктури та маємо величезний досвід створення диджитал-продуктів з особливими вимогами до захисту.

Продукти WEZOM – це кастомний корпоративний софт, мобільні та веб-додатки будь-якої складності, цифрові екосистеми тощо. В нашому портфоліо є кейс створення масштабної ERP для енергетичного холдингу: цей продукт реалізовано з нуля під усі потреби та запити клієнта. Водночас ми маємо досвід pen-тестування диджитал-систем та побудови стратегій кібербезпеки під різні галузі.

Тож якщо ви шукаєте безпечні та надійні цифрові рішення для критичної інфраструктури, то опинилися на правильній сторінці. Звертайтеся по консультацію до фахівців WEZOM просто зараз – наші менеджери радо розберуть вашу проблему “на гвинтики”, поділяться власним досвідом та запропонують оптимальні рішення.

Висновки

Цивілізація ще ніколи не була такою вразливою, як сьогодні: навіть найменші порушення у роботі енергетики, промисловості та комунікацій можуть поставити під загрозу безпеку і добробут мільйонів людей. Відтак інформаційна безпека критичної інфраструктури має стати пріоритетом №1 для держави та приватного сектору.

Наразі критична інфраструктура стикається з низкою нових для себе загроз: атаки на SCADA та OT-системи, кіберудари по енергетиці, маніпуляції з PLC та промисловими комунікаційними протоколами тощо. Хакери постійно шукають нові способи та технології втручання у промислові системи, що ставить фахівців з IT та кіберзахисту у вкрай складне становище.

Далеко не кожна організація критичної інфраструктури має необхідні ресурси, технології та фахівців, аби протистояти новим викликам самостійно. Найкращим виходом у таких ситуаціях ми вважаємо співпрацю з досвідченими IT-командами, постачальниками софту та державними установами. Кібербезпека не може бути разовою акцією – це процес, який потребує безперервного моніторингу загроз та пошуку нових рішень.