Техніка навколо стає усе розумнішою. Багато пристроїв уже вміють не тільки передавати інформацію людині, а й обмінюватися даними один з одним, утворюючи інтернет речей — Internet of Things, IoT. Але таке рішення має як переваги, так і недоліки. Роблячи наше життя комфортнішим, розумна техніка одночасно створює нові загрози. Кібератаки на IoT-пристрої — це серйозніше, ніж повстання машин із фантастичних фільмів, адже це наша сьогоднішня реальність. Вони здатні виводити з ладу інженерні системи, ставити під загрозу приватність і надавати зловмисникам інформацію для шантажу.

У цій статті ми розповімо, наскільки великою є ймовірність атаки на інтернет речей, що прагнуть отримати зловмисники, якими можуть бути наслідки зламу та як можна захистити інфраструктуру навколо себе. Завдяки нашому матеріалу ви знатимете, як правильно компонувати мережі розумних пристроїв і яких принципів слід дотримуватися у розробці програмного забезпечення для них.

Хто в зоні ризику: наскільки частими є кібератаки на IoT?

За даними Statista, у світі вже налічується понад 18 мільярдів розумних пристроїв, здатних передавати дані через Мережу. При цьому дослідження Unit 42 показує, що 98% з них передають інформацію у незашифрованому вигляді! Тому не дивно, що лише в першій половині 2023 року кількість кібератак на IoT досягла 77,9 мільйонів, що на 37% більше, ніж в аналогічний період 2022 року.

Ще одна тривожна статистика міститься у звіті Keyfactor. 97% організацій, що використовують смарт-пристрої у своїй роботі, стикалися з кібератаками. 89% несло збитки через успішні злами, а 69% повідомляють про постійне збільшення тиску. Тому загроза цілком реальна для кожного.

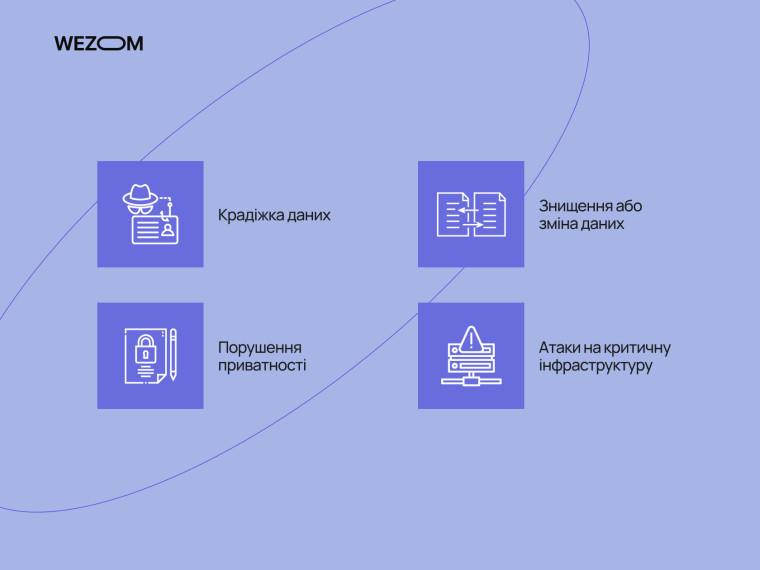

Чого вони хочуть: що мотивує кіберзлочинців атакувати IoT?

Головна мета будь-яких злочинців — отримання матеріальної вигоди неправомірним шляхом. Простіше кажучи, метою атак є швидке збагачення коштом інших людей. А от методи досягнення цієї цілі можуть бути різними.

Крадіжка даних

Значна частина інформації, яку передають розумні пристрої, є доволі чутливою, зокрема фінансові дані, планування квартир і стан здоров’я людини. І це вже не кажучи про сцени, які можуть розгортатися перед камерою системи безпеки. Тому доволі часто метою кібератак на пристрої інтернету речей є шантаж. Отримавши чутливу інформацію, зловмисники можуть вимагати грошей за її непоширення.

Ця проблема є особливо гострою для бізнесу, що користується технологією IoT. Зливання конфіденційних даних у мережу може поставити під сумнів його ділову репутацію, суттєво знизити рівень довіри та обвалити акції.

Порушення приватності

Кібератаки можуть розкрити багато інформації про людину — від вподобань у музиці й розпорядку дня до потрібних їй ліків і кодів до сейфів. Додайте до цього можливості генеративного штучного інтелекту й отримаєте ідеальний інструмент для фішингу та здирства. ШІ може побудувати діалог так, щоб увійти в довіру до людини та змусити її виконати необхідні зловмисникам дії — перевести гроші на інший рахунок, передати ключі від авто, з’явитися в потрібний час у потрібному місці.

Від комбінованих кібератак із використанням інтернету речей, фішингу, генеративного штучного інтелекту та дипфейків не застрахований ніхто. Їхніми жертвами регулярно стають топменеджери, політики, міністри, кінозірки.

Знищення або зміна даних

Повстання машин — це серйозно. Якщо зловмисники видалять ваші дані з пам’яті розумного замка, ви не зможете потрапити додому. Якщо підмінять ідентифікатори у сучасному автомобілі, викрасти його буде дуже легко. Якщо відкорегують інформацію медичного сенсора, обладнання може нашкодити здоров’ю хворого.

Для бізнесу наслідки кіберзагроз з IoT-засобами на виробництві можуть бути ще серйознішими. Наприклад, нещодавно компанія Mueller Water Products, Inc., яка є топовим виробником пожежних гідрантів та обладнання для систем водопостачання, зупинила своє виробництво майже на два місяці через знищення програмного забезпечення у своєму автоматизованому обладнанні.

Атаки на критичну інфраструктуру

Системи автоматизації та диспетчеризації, що передають дані через інтернет, поширені в більшості країн. Вони обслуговують енергетику, зокрема атомну, водопостачання, газорозподілення, регулювання дорожнього руху, обробку відходів та інші критично важливі сфери громадської інфраструктури.

Наслідки успішних атак на ці системи можуть бути катастрофічними. Це тривалі блекаути, зупинки виробництва на регіональному рівні та масштабна паніка. В окремих випадках справа може дійти навіть до екологічних катастроф і загрози національній безпеці.

До чого готуватися: якими можуть бути наслідки кібератак на IoT?

Кіберзагрози для пристроїв інтернету речей є цілком реальними для бізнесу та урядових організацій, відомих персон і пересічних громадян. Мішенню зловмисників може стати будь-хто в будь-який момент, і передбачити таку атаку дуже складно. Саме тому потрібно знати про наслідки, до яких призведе успішний злам IoT-інфраструктури.

- Фінансові збитки

Пересічні користувачі переважно стикаються з крадіжкою коштів з рахунків, фішингом і здирством. Вони витрачають гроші на заміну пошкоджених пристроїв чи втраченого програмного забезпечення. До цього списку також слід додати збитки від втрати невідновлюваних даних, які важко оцінити в матеріальному еквіваленті.

Для бізнесу наслідки кібератак включатимуть компенсації клієнтам, сплату штрафів, купівлю нового обладнання та перезапуск виробничих ліній. Компанії несуть збитки через падіння вартості акцій, зупинку нормальної діяльності та погіршення репутації.

- Порушення конфіденційності

Крадіжка цифрового відбитку користувача у сучасному світі дорівнює крадіжці особистості. Він дає змогу зловмисникам замовляти товари й послуги від імені людини, вести ділові комунікації і навіть вчиняти нові правопорушення, прикриваючись отриманою «маскою».

Доступ до інсайдерської інформації бізнесу взагалі може стати катастрофою для компанії. Виток даних про фінансові результати та партнерські зв’язки, зливання контактів співробітників і клієнтів — це непоправна шкода для ділової репутації.

- Фізичні ушкодження та збої у роботі

Кіберзагрози IoT-пристроїв можуть перетинати межу цифрового простору та впливати на світ навколо нас. Найпростіший приклад — пошкодження побутової техніки через неправильне регулювання струму чи виведення електроніки з ладу шляхом видалення програмного забезпечення. А коли йдеться про автомобілі, ліфти, медичне обладнання чи інженерні системи, кібератаки взагалі можуть нести загрозу для життя та здоров’я людей.

У бізнесі наслідками атак можуть бути пошкодження промислового обладнання, заміна дорогої електроніки та тимчасове припинення роботи через втрату зв’язку з відокремленими підрозділами. Злочинці можуть навіть створювати хаос у регіональних чи національних масштабах, впливаючи на критично важливу інфраструктуру на кшталт енергетики.

- Економічні та соціальні наслідки

За даними PSA Certified, загальні збитки від кібератак на пристрої інтернету речей у 2025 році перевищать 13 мільярдів доларів. А інформація Statista свідчить, що у 2023 році людство витратило майже 80 мільярдів доларів на організацію кібербезпеки. Як і у випадку з наступальним та оборонним озброєнням, ці кошти не просувають людство вперед — в ідеальному світі їх можна було б спрямувати на розв’язання глобальних проблем.

Головним соціальним наслідком кіберзлочинності є нерівномірний розподіл доходів: бідні стають біднішими, багаті — ще багатшими. Атаки на бізнес роблять свій внесок у збільшення безробіття та зниження реальних заробітних плат. Пошкодження критично важливої інфраструктури погіршує загальний рівень життя, а втрата довіри до технологій сповільнює їх впровадження.

- Правові наслідки

Для пересічного користувача це відповідальність за дії, що були вчинені зловмисниками від його імені. Якщо він не зможе довести, що став жертвою зламу, йому доведеться сплатити штраф чи навіть постати перед судом.

Бізнес несе аналогічну відповідальність. Витік чутливої інформації призводить до штрафів і компенсацій. Судові процеси та розслідування змушують компанії тимчасово призупиняти свою діяльність, що суттєво збільшує збитки.

Топ-6 рішень для захисту IoT-пристроїв від кіберзагроз

Зважаючи на вразливість мережі інтернету речей і серйозність наслідків кібератак, варто заздалегідь вживати ефективних заходів для мінімізації ризиків. Ось шість ключових стратегій, які допоможуть захистити пристрої від IoT-кіберзагроз.

Шифрування даних

Шифрування — класичний метод захисту даних, що залишається актуальним донині. Сьогодні у цій сфері використовуються надійні стандарти AES, RCA та ECC. Окрім того, розробники користуються такими протоколами захищеного зв’язку, як TLS (Transport Layer Security), для забезпечення безпечної передачі даних між пристроями та серверами. Вони також шукають окремі рішення для захисту даних у стані простою пристрою (at rest) та під час передачі даних (in transit).

Ще один важливий аспект шифрування — правильне керування криптографічними ключами. Вони мають зберігатися в безпечному середовищі. Для підвищення їхньої надійності можуть використовуватися апаратні модулі безпеки (HSM). Регулярне оновлення ключів і використання індивідуальних типів ключів для кожної моделі пристрою також мінімізує ризик компрометації даних.

Автентифікація та контроль доступу

Важливо переконатися, що доступ до конкретного пристрою може отримати лише його власник чи авторизований користувач. Для цього використовуються надійні протоколи автентифікації, наприклад OAuth 2.0 або Kerberos. Вони спрощують надання доступу, водночас підвищуючи рівень кібербезпеки. Ще один дієвий метод — багатофакторна автентифікація (MFA). Вона вимагає підтверджувати особистість за допомогою двох або більше незалежних факторів: знання (пароль), володіння (ключ-токен або смартфон) та інгерентності (відбиток пальця або розпізнавання обличчя).

На глибшому рівні варто подбати й про автентифікацію пристроїв, які взаємодіють між собою в інтернеті речей. Саме підміна їхніх цифрових відбитків дає змогу зловмисникам перехоплювати дані, не активуючи механізми попередження. Окрім того, слід обмежити права доступу до мінімально необхідних для виконання завдань, застосовуючи принцип найменших привілеїв. Регулярний аудит та ревізія прав доступу допоможуть виявити та усунути потенційні вразливості.

Оновлення і патчінг програмного забезпечення

Застаріле програмне забезпечення призводить не лише до погіршення функціональності пристрою, а й до появи нових вразливостей, якими користуються зловмисники. Тому дуже важливо, щоб виробники підтримували свої пристрої протягом усього життєвого циклу, надаючи регулярні оновлення ПЗ та оперативно виправляючи помилки за допомогою патчів. Їм необхідно інформувати користувачів про наявність нових версій та обов’язково попереджати про необхідність ручної інсталяції програм.

Але найкращим рішенням буде впровадження механізмів автоматичного оновлення, які працюють без втручання користувача. Вони мають бути реалізовані з урахуванням вимог безпеки — з перевіркою підпису виробника, яка запобігає підміні ПЗ. У великих компаніях системні адміністратори можуть розгортати централізовані системи для керування оновленнями на великій кількості пристроїв, забезпечуючи однорідність IT-інфраструктури. Це значно зменшує кількість вразливостей, водночас зменшуючи витрати на утримання та обслуговування обладнання.

Моніторинг та виявлення аномалій

Розвиток штучного інтелекту та технології машинного навчання дає змогу виявляти потенційні загрози та реагувати на них в режимі реального часу. Це особливо актуально для захисту від потужних атак, коли рахунок йде на хвилини чи навіть секунди. Системи виявлення вторгнень (IDS) та системи запобігання вторгненням (IPS) здатні аналізувати трафік та поведінку пристроїв, виявляючи аномалії, які можуть свідчити про кібератаку на IoT-засоби. Інтеграція з SIEM-системами (Security Information and Event Management) допомагає централізувати збір та аналіз даних безпеки, що полегшує керування та реагування на інциденти.

Але щоб предиктивний і превентивний захист був максимально ефективним, важливо забезпечувати ШІ та класичні системи безпеки необхідним масивом даних. Для цього потрібно налаштувати аналіз логів і повідомлень. Це дає змогу виявляти патерни, що відповідають цілеспрямованим атакам, потенційним внутрішнім загрозам та іншим аномаліям. Важливо також налаштувати системи сповіщення та процедури реагування, щоб швидко вживати заходів кібербезпеки.

Сегментація мережі

Сегментація — це своєрідний цифровий карантин, який дає змогу відокремлювати різні типи пристроїв інтернету речей. Розділення мережі на окремі логічні або фізичні сегменти, кожен з яких має свої правила безпеки та обмеження доступу, дає змогу мінімізувати потенційний вплив атаки на всю інфраструктуру. Це особливо актуально для розподілених мереж, які обслуговують великі підприємства та організації. Приємним бонусом сегментації буде поліпшення керування IT-інфраструктурою та підвищення продуктивності, адже вона зменшує об’єм трафіку між різними секціями.

Класичним рішенням для контролю трафіку між сегментами є використання віртуальних локальних мереж (VLAN) та правил брандмауера. Крім того, розробники впроваджують принцип Zero Trust («нульової довіри»). У ньому жоден пристрій і користувач не отримують автоматичної довіри та безумовного доступу. Кожна сесія обміну інформацією має бути перевірена та авторизована.

Безпечна розробка і впровадження

Принцип безпечної розробки означає, що девелопери мають застосовувати такі практики кодування, як перевірка вхідних даних, керування помилками та уникнення відомих вразливостей. Загалом вони можуть спиратися на документи, подібні до OWASP Top Ten, в яких описано ключові правила кібербезпеки. Позитивними практиками також будуть проведення регулярних кодових ревю, використання інструментів статичного та динамічного аналізу, проведення пенетрацiйного тестування та моделювання загроз. Вони допоможуть комплексно оцінити стійкість системи до відомих методів атак.

Але правила кібербезпеки не обмежуються лише розробкою. Важливо організувати й безпечне впровадження ПЗ. Цей етап включає контроль виробничих середовищ і ланцюга постачання, а також перевірку компонентів на наявність шкідливого коду або апаратних закладок. До нього входять навчання персоналу принципам і практикам кібербезпеки, а також інформування про актуальні типи загроз. Інвестиції у безпечну розробку та впровадження вимагають додаткових витрат на ранніх етапах, але значно зменшують збитки надалі.

Як ми можемо допомогти у підвищенні рівня кібербезпеки для IoT-пристроїв?

Wezom — команда професіоналів, що понад 25 років займається створенням персоналізованих IT-продуктів для корпоративних замовників. Ми маємо великий досвід роботи як з розумними пристроями інтернету речей, так і у сфері кібербезпеки. Це дає нам змогу будувати індивідуальні рішення для захисту електронного обладнання в ритейлі, промисловості, логістиці, обслуговуванні інженерних мереж та інших галузях.

Ми розуміємо, як будувати комплексні стратегії захисту від кібератак на IoT-пристрої. Наші спеціалісти аналізують мережі на всіх можливих рівнях, виявляючи можливі вразливості, створюючи системи оперативного реагування, сповіщення та автоматизованого вживання заходів. У портфоліо Wezom є чимало успішних кейсів захисту від потужних кібератак, які допомогли бізнесу уникнути багатомільйонних збитків.

Не відкладайте питання безпеки на потім — подбайте про неї просто зараз! Наша досвідчена команда готова допомогти вам у створенні персоналізованої системи кіберзахисту, яка враховуватиме вашу бізнес-модель, технічні особливості пристроїв та архітектуру мережі IoT.

Висновки

Інтернет речей покликаний створювати комфортні умови для кожного та поліпшувати загальний рівень життя. Він підвищує продуктивність підприємств і забезпечує безперервне функціонування критичної інфраструктури. Але кібератаки на IoT-пристрої відкривають шлях до «тихого повстання машин», коли зловмисники використовують розумні гаджети проти вас. Це призводить до колосальних збитків, негативних соціально-економічних наслідків і навіть хаосу в національних масштабах. Тому захист смарт-пристроїв має бути спільною відповідальністю виробників, користувачів та експертів з безпеки. Впровадження ефективних стратегій кібербезпеки, регулярне оновлення програмного забезпечення та освіта користувачів допоможуть мінімізувати ризики. Пам'ятайте, що безпека починається з вас, і кожен крок у цьому напрямку робить цифровий простір кращим і комфортнішим для всіх нас.