Захист IT-інфраструктури від злочинців та хакерів завжди був непростим завданням: нові загрози у кіберпросторі виникають ледве не щотижня. Але стрімкий розвиток технологій ШІ виводить проблему на цілком інший рівень: у недобрих руках штучний інтелект може наробити величезної шкоди та завдати критичних збитків будь-якій організації.

У цьому матеріалі ми розкажемо, як злочинці застосовують ШІ для проведення більш підступних, систематичних та ефективних кібератак. Ви дізнаєтеся про нові методи в арсеналі хакерів, а також про способи захисту від них. Подекуди такі знання буквально допомагають врятувати бізнес від катастрофи.

Зростання ролі ШІ у кібератаках: наскільки він небезпечний?

Розквіт технологій ШІ приніс не лише нові можливості та великі надії, але й нові ризики. Експерти попереджають про потенційні проблеми поширення штучного інтелекту. Зокрема, нещодавній звіт Національного центру кібербезпеки Великої Британії (NCSC) наголошує, що протягом найближчих двох років технології ШІ майже напевно збільшать динаміку кібератак та посилять їхній вплив. За оцінками Центру, ШІ відкриває широкі можливості у цьому напрямку навіть для тих злочинців, що не мають відповідних технічних навичок. Іншими словами, хакерство ще ніколи не було таким доступним.

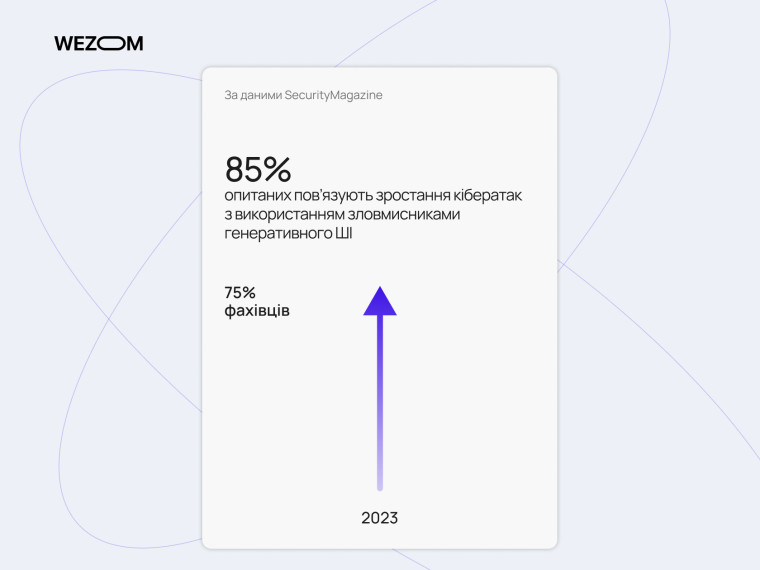

Це занепокоєння поділяють і в бізнесі. Опитування SecurityMagazine 2023 року показало, що 75% фахівців з безпеки відзначили збільшення кількості кібератак за минулі 12 місяців. 85% опитаних пов’язують це зростання з використанням зловмисниками генеративного ШІ.

Як показало цьогорічне опитування Gigamon, 82% керівників служб безпеки та ІТ-відділів вважають, що глобальна загроза ransomware-атак зростатиме, оскільки ШІ все частіше використовується в кібератаках.

Проте штучний інтелект може застосовуватись для найрізноманітніших злочинів: від автоматизованих DDoS-атак, до складного фішингу і соціальної інженерії. Як приклад:

-

У 2021 році дослідники McAfee викрили кампанію кібершпигунства під назвою Operation Diànxùn. Злочинці використовували ШІ для створення фішингових електронних листів, націлених на телекомунікаційні компанії по всьому світу. Хакери застосували генерацію природної мови, аби створювати переконливі повідомлення, схожі на типові листи рекрутерів або галузевих експертів. Однак ці листи містили вкладення та посилання із шкідливим ПЗ.

-

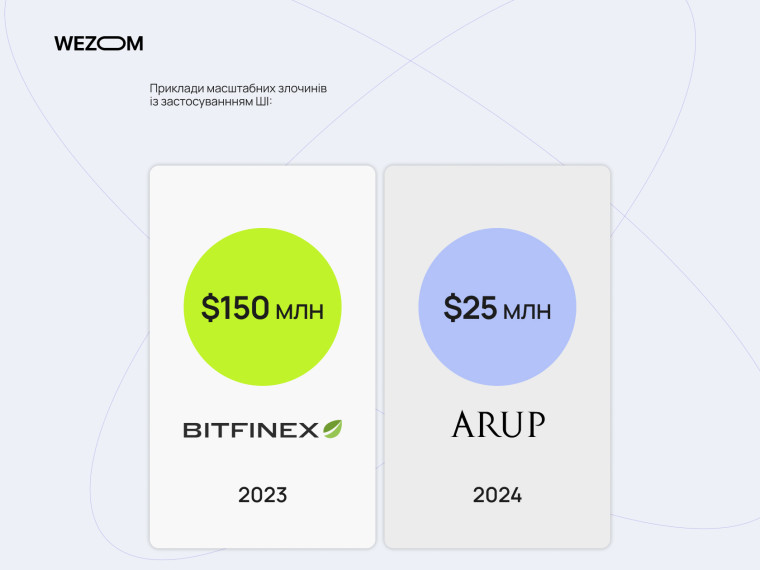

У 2023 році хакери застосували ШІ, щоб обійти систему біометричної автентифікації криптобіржі Bitfinex, яка вимагала від користувачів підтверджувати свою особу за допомогою обличчя та голосу. Злочинці застосували deepfake, аби генерувати реалістичні зображення облич, а також голосу і поведінки жертв. В результаті зламники привласнили цифрові активи на $150 млн.

-

У лютому 2024 року фінансовий фахівець міжнародної інженерної компанії Arup був уведений в оману злочинцями та перевів їм понад $25 млн. Аби подолати сумніви менеджера щодо дивної транзакції, шахраї у режимі реального часу згенерували за допомогою технологій Deepfake відеодзвінок з фінансовим директором та деякими іншими співробітниками Arup.

Відтак навіть досвідченим фахівцям та просунутим системам автентифікації важко протидіяти новим загрозам. Понад те, сучасні кібератаки зі ШІ становлять для фахівців величезну проблему, адже можуть міняти свої параметри у реальному часі, пристосовуючись під будь-які заходи протидії.

Ключові стратегії використання ШІ у сучасних кібератаках

Вище ми вже описали деякі реальні кібератаки на основі ШІ, однак це далеко не усі можливі загрози. Стратегії застосування штучного інтелекту зі злочинними намірами можуть бути дуже різноманітними. Визначмо основні вектори таких загроз.

Адаптивні фішингові атаки

Злочинці застосовують засоби ШІ для підготовки вкрай персоналізованих, максимально переконливих фішингових повідомлень. Такі атаки покладаються на алгоритми штучного інтелекту для аналізу величезних обсягів даних із соціальних мереж, корпоративних веб-сайтів та інших публічних джерел, щоб імітувати легітимні стилі спілкування та контент, або ж навіть відтворювати манеру листування реальних співробітників компанії.

Понад те, адаптивний фішинг використовує елементи соціальної інженерії, аби здобути необхідну цінну інформацію про жертву. На відміну від традиційних фішингових атак, які часто покладаються на загальні шаблони, атаки з використанням GenAI можуть генерувати контекстно-залежні повідомлення, націлені на окремих людей. Такий рівень персоналізації ускладнює для одержувачів розрізнення справжніх повідомлень від шахрайських, тож злочинці отримують набагато більше шансів на успіх.

Генеративний ШІ також дозволяє кіберзлочинцям обходити традиційні заходи безпеки, націлені на перевірку ознак традиційного фішингу. Відтак безпекові команди стикаються із додатковими складнощами у виявленні та запобіганні подібних атак за допомогою стандартних інструментів.

Deepfakes

Ще не так давно здавалося, що біометрика та авторизація доступу за відеозв’язком – це найнадійніші інструменти кіберзахисту. Однак усе змінилось із розвитком технологій машинного та глибокого навчання. Моделі ШІ можуть згенерувати практично будь-який медіаконтент: зображення, відео, аудіо тощо. Deepfake реальної людини може бути на 100% переконливим, імітуючи не лише зовнішність, але й міміку, голос та манеру спілкування жертви.

Наразі інциденти з Deepfake – це імовірно найбільш гучні кіберзлочини з застосуванням ШІ. Шахраї широко використовують технологію для фінансового шахрайства, дезінформації та маніпуляцій, які можуть заподіяти величезну шкоду будь-якій організації. За підрахунками експертів, виробництво одного діпфейка коштує всього півтора долара, однак вже у 2024 році глобальні збитки від такого шахрайства можуть перевищити позначку в трильйон доларів.

Як показує практика, шахраї готують подібні атаки місяцями, вдаючись до методів соціальної інженерії. Жертвами фейкових відеовикликів можуть стати не лише рядові співробітники, але й топ-менеджери з доступом до чутливої інформації та багатомільйонних активів.

Автоматизація шкідливого ПЗ

Не секрет, що кіберзлочинці навчилися використовувати генеративний ШІ, аби створювати шкідливий код в автоматичному режимі: максимально швидко та дешево. Попри те, що технологічні гіганти намагаються запобігти використанню своїх мовних моделей для написання Malware, хакери постійно вигадують нові способи обійти обмеження. Існують цілі платформи (HackedGPT, WormGPT), що допомагають злочинцями створювати шкідливе ПЗ. Це робить динаміку кібератак дуже складною, щільною та непередбачуваною.

Однак в перспективі автоматизовані кіберзагрози на базі ШІ можуть бути набагато серйознішими. Як приклад, експерти кібербезпеки Hyas створили “лабораторний” вірус BlackMamba, який може динамічно змінювати свій код за допомогою ChatGPT. В експерименті фахівців цей хробак-кейлоггер успішно адаптувався під будь-які сценарії та уникав виявлення популярним антивірусним ПЗ. Важко уявити, наскільки подібні віруси можуть ускладнити роботу фахівців з кіберзахисту, і до яких збитків може привести їх поширення у приватних та державних організаціях.

Обхід систем безпеки

Засоби ШІ відкривають для хакерів величезні можливості обходу традиційних систем кіберзахисту та проведення по-справжньому комплексних атак.

Зловмисники можуть використовувати алгоритми машинного навчання для автоматичного сканування великих масивів коду та систем на наявність вразливостей. Вони отримують змогу “на льоту” генерувати нові експлойти та ламати систему, навіть якщо виявлена у ній вразливість є тимчасовою і здається малозначущою. Вони також отримують широкі можливості для зламу паролів: як за допомогою брутфорсу, так і з більш витонченими підходами, заснованими на статистиці та персональних даних користувачів.

Врешті, вони можуть поєднувати технологічні методи із фішингом та соціальним інжинірингом, поширюючи злоякісний софт, застосовуючи генерацію природної мови та діпфейки.

Вразливість організацій до подібних атак лише зростає. Навіть якщо команда з кібербезпеки використовує певні інструменти ШІ для виявлення загроз, методи Adversarial machine learning все частіше дозволяють хакерам втручатися в їх роботу та оминати захист.

Атаки на алгоритми машинного навчання

Сьогодні бізнеси та організації масово впроваджують різноманітні засоби ШІ у свої щоденні операції, аби бути більш ефективними. Тож зловмисники отримали нове поле для активності: вони дедалі частіше втручаються у роботу алгоритмів, аби порушити операції або отримати неправомірний доступ до ресурсів системи. Ця практика отримала назву “суперницького машинного навчання” (adversarial machine learning). Її зміст полягає в тому, аби ввести в оману модель ШІ, використовуючи спеціальні набори даних чи інші інструменти.

До методів суперницьких атак зазвичай відносять такі методи як атаки ухилення (evasion), “отруєння” (poisoning) та вилучення моделі.

-

Атака “отруєння” здійснюється на етапі навчання або донавчання моделі ШІ. Внесення “отруєних” даних на цій фазі призводить до того, що модель буде генерувати хибні результати.

-

Атака “ухилення” – найпоширеніший метод. Його суть полягає в тому, що зламник маніпулює даними на етапі розгортання моделі, аби вивести її з ладу. Типовим прикладом evasion-атак є атаки підміни, яких все частіше зазнають системи біометричної верифікації.

-

Атака вилучення будується на можливості зламника реконструювати модель ШІ через екстракцію даних, на яких вона натренована. Так зловмисники можуть не просто скопіювати ваш продукт, але й виявити у ньому вразливості для більш підступних кібератак.

Шкідливе ПЗ для подолання захисту

З появою ШІ розробники шкідливого софту отримали змогу використовувати алгоритми для автоматизації удосконалення своїх атак на всіх рівнях: від попередньої розвідки, до ухилення від детекції. Кібератаки на базі ШІ стали більш підступними та цілеспрямованими – вони можуть з легкістю обходити традиційні системи безпеки.

У світі кіберзагроз звичні нам віруси та фаєрволи стрімко втрачають ефективність. Традиційним засобам захисту важко виявити шкідливий код на базі ШІ через його динамічну та поліморфну природу. Приміром, “хробак” на базі ШІ може “мутувати” в режимі реального часу, приховуючи свою присутність у системі тижнями та місяцями. При тому навіть декілька годин роботи такого софту у корпоративній мережі можуть призвести до масштабної компрометації даних з непередбачуваними наслідками.

Команди безпеки стикаються з великими проблемами при виявленні та ізоляції цих загроз, особливо в режимі реального часу.

Автоматизовані DDoS-атаки

Останніми роками автоматизація та скриптинг зробили атаки відмови в обслуговуванні (DDoS) доволі простими у реалізації. Поріг входу низький як ніколи: навіть користувач без особливих технічних навичок може долучитисть до процесу DDoS та за певних обставин завдати цільовій системі суттєвої шкоди.

Однак впровадження інструментів ШІ – це цілком інший рівень автоматизації. Тепер зламники мають змогу спиратись на обробку величезних обсягів даних телеметрії безпеки. Цей безперервний аналіз дозволяє оптимізувати техніку атаки в реальному часі, гнучко розподіляючи ресурси для досягнення руйнівного ефекту. Технології ШІ дозволяють з винятковою ефективністю маскувати DDoS-атаки під звичайний трафік, що робить протидію їм вкрай складним завданням.

Автоматизовані DDoS-атаки на базі ШІ відрізняються від традиційних простотою масштабування, гнучкістю та якістю маскування. Низький поріг входу та висока ефективність ШІ можуть призвести до значного зростання кількості DDoS-атак: вони будуть створювати навантаження на мережі та фахівців, навіть якщо будуть відносно простими.

Сталі загрози високої складності

Якщо розглядати кіберзагрози ШІ у більш широкому контексті, то штучний інтелект створює цілком новий ландшафт ризиків для IT-інфраструктури. Тепер хакери спираються на можливості збору та обробки величезних обсягів даних в реальному часі, аби виявляти вразливості в системах та планувати атаки з хірургічною ретельністю. Вони можуть практично беззупинно генерувати шкідливий код та створювати мережевих хробаків, які постійно “мутують” уникаючи виявлення місяцями. Це справжня кіберзброя, здатна викрадати дані, порушувати роботу систем та буквально сіяти хаос.

Такі хронічні загрози найвищого рівня наразі не мають простого вирішення. Організаціям, IT-підрозділам та командам безпеки доведеться змиритися з цими реаліями, аби будувати свої стратегії захисту відповідно. Сучасна архітектура кібербезпеки має базуватись на гнучкості, проактивному підході, впровадженні найсучасніших технологій, а також на співпраці з приватними IT-командами та державними інституціями.

Як захиститися від кібератак з використанням штучного інтелекту: основні стратегії

Нові кіберзагрози на основі ШІ не схожі на виклики, з якими безпекові фахівці стикалась раніше. Реагування на нові ризики потребує пошуку цілком нових підходів та технологій. Визначмо основні засади, на яких має будуватись сучасна безпекова стратегія.

- Посилене навчання персоналу

Співробітники організації мають бути обізнаними щодо нових загроз, таких як персоналізовані фішингові листи високої якості, діпфейки та ШІ-боти, здатні переконливо імітувати людську поведінку в мережі. Варто навчити фахівців розпізнавати подібні інструменти та адекватно реагувати на них. Важливо сформувати в команді культуру кібербезпеки: персонал має усвідомлювати свою роль в захисті та повідомляти фахівцям про будь-які аномалії в системі.

- Використання інтегрованих систем захисту

Сучасні інтегровані системи кіберзахисту об’єднують низку інструментів та технологій безпеки в єдину логіку. Вони покликані захищати організацію на декількох рівнях: як від загроз за межами периметра, так і від ризиків внутрішнього характеру. До складу інтегрованих систем входять інструменти на базі ШІ, які дозволяють ефективно розпізнавати вторгнення, виявляти вразливості, керувати доступом до ресурсів та об’єднувати дані з різних точок безпеки в режимі реального часу.

- Застосування багаторівневих механізмів захисту

Багаторівневий підхід до кібербезпеки ґрунтується на ідеї, що жоден механізм захисту не є безвідмовним. Відтак стратегія протидії загрозам має бути глибокою і спиратися на декілька рівнів контролю загроз, кожен з яких ускладнює завдання для зловмисників. Загалом багаторівнева стратегія працює на трьох рівнях: мережева безпека, безпека кінцевих точок доступу до системи, а також безпека облікових записів. Поєднуючи ці рівні, організації можуть створити сильну та надійну систему захисту, що зможе вчасно реагувати на будь-які загрози.

- Аналіз і моніторинг трафіку

Без якісного моніторингу трафіку в реальному часі неможливо забезпечити системі безпечний периметр, особливо коли йдеться про підступні та мінливі загрози на базі ШІ. Сьогодні аналіз логів, пакетова інспекція та інші методи моніторингу мають спиратись на власні алгоритми машинного навчання, аби виявляти підозрілу активність та спроби проникнення в систему ще на ранніх етапах. Лише інструменти ШІ можуть забезпечити моніторингу відповідний рівень швидкості та точності.

- Оновлення та патчі систем

Зловмисники навчились використовувати ШІ для генерації величезних обсягів шкідливого коду та пошуку вразливостей у системах на основі аналізу даних. Тож команди кіберзахисту не можуть критично відставати від цих темпів. Безперервний моніторинг загроз та pen-тестування мають стати основою для регулярних та своєчасних патчів безпеки системи. Навіть якщо вони не зможуть усунути усі вразливості, то ускладнять зловмисникам завдання злами та виграють команді захисників час на реагування.

- Реагування на інциденти

Організації повинні мати чіткий та докладний план реагування на кібератаки з використанням штучного інтелекту. Важливо мати під рукою ефективні системи виявлення аномалій та вживати заходів з протидії загрозі миттєво, ізолюючи пошкоджені системи та призупиняючи підозрілі процеси. Наявність резервних копій даних та запасних каналів комунікації є вкрай важливою для підтримки роботи організації під час атаки. Після того як інцидент був припинений, важливо провести його ретельний аналіз й зробити висновки на майбутнє.

Стандарти та рекомендації для мінімізації ризиків кібератак зі ШІ

Провідні фахівці з кібербезпеки та державні регулятори чудово розуміють загрозу, яку несуть атаки на базі ШІ на ПЗ. Тому вони сформували цілу низку галузевих рекомендацій і стандартів кіберзахисту. Їх дотримання є найкращим рішенням з погляду комплаєнсу та безпеки IT-інфраструктури.

Міжнародні стандарти ISO

Міжнародна організація зі стандартизації (ISO) та Міжнародна електротехнічна комісія (IEC) сформували власні стандарти у сфері інформаційних технологій. Назвімо їх

- ISO/IEC 2382:2015

Фактично це технічний словник, створений фахівцями галузі для спрощення міжнародного співробітництва та взаємодій у сфері інформаційних технологій. Метою ISO/IEC 2382 було формування визначень, які можуть бути недвозначними, доступними та зрозумілими для всіх зацікавлених сторін. Версія 2015 року отримала низку ключових технічних визначень щодо інформаційної та кібербезпеки, а також захисту персональних даних. Наразі стандарт перебуває на стадії перегляду і має отримати оновлення в осяжному майбутньому.

- ISO/IEC 27001

Це найвідоміший стандарт реалізації систем управління інформаційною безпекою, востаннє його оновили у 2022 році. Він надає організаціям будь-якого напрямку та масштабів посібник зі створення, впровадження, підтримки та постійного вдосконалення системи кіберзахисту. ISO/IEC 27001 просуває комплексний підхід до інформаційної безпеки, що охоплює перевірку окремих людей, цифрових об’єктів, інформаційних політик та технологій. Відповідність організації вимогам ISO/IEC 27001 гарантує, що вона впровадила загальновизнані галузеві практики та принципи захисту даних.

- ISO/IEC 27005

Цей стандарт містить добірку методичних настанов із забезпечення безпеки даних та управління ризиками, які допомагають організаціям виконувати вимоги ISO/IEC 27001. Стандарт 27005 визначає ключові принципи, що допомагають керівникам та персоналу організації визначати контекст безпекової ситуації, оцінювати ризики, вести моніторинг та визначати ступінь допустимих ризиків в організації роботи з даними. Застосування ISO/IEC 27005 покращує якість ухвалення безпекових рішень та просуває системний підхід до кіберзахисту.

- ISO/IEC 26514

Цей стандарт визначає основні засади проєктування та розробки інформації для користувачів у продуктах системної та програмної інженерії. Він спрямовує роботу дизайнерів інтерфейсів, фахівці з юзабіліті та розробників контенту, допомагаючи визначити, яка інформація необхідна користувачам, як її обробити, як представити дані доступно та безпечно. Норми ISO/IEC 26514 охоплюють увесь життєвий цикл продукту: від визначення концепції та розробки, до підтримки після релізу.

Рекомендації з етики та відповідальності

Світова спільнота рухається до визначення меж етичності застосування ШІ в тих чи інших завданнях. Слідування рекомендаціям міжнародних організацій та галузевих об’єднань є важливою передумовою для формування безпечного кіберпростору.

- IEEE Ethically Aligned Design

Американський Інститут інженерів з електротехніки та електроніки (IEEE) є одним з найбільших у світі фахових технічних об’єднань. Його учасники ставлять за мету гуманістичний та етичний розвиток новітніх технологій. Ініціатива Ethically Aligned Design спрямована на те, аби зробити автономні та інтелектуальні системи безпечними. Вона містить науковий аналіз та ресурси, фундаментальні засади та практичні рекомендації для створення та підтримки безпечних інтелектуальних систем. Понад те, гайдлайн IEEE пропонує конкретні вказівки щодо стандартів, сертифікації та регулювання роботи продуктів на базі ШІ.

- OECD Principles on Artificial Intelligence

Організація економічного співробітництва та розвитку (OECD) об’єднує 38 розвинених країн, що визнають принципи лібералізму та ринкової економіки. У зв’язку зі стрімким розвитком технологій ШІ експерти OECD сформулювали базові принципи застосування штучного інтелекту. Зокрема, продукти на базі ШІ мають розроблятися та розгортатися з дотриманням принципів верховенства права та прав людини (наприклад, в частині захисту персональних даних). Організації та особи, що розробляють, розгортають або експлуатують системи ШІ, мають нести повну відповідальність за їх належну та безпечну роботу.

- EU Guidelines for Trustworthy AI

Єврокомісія також розробила власний гайд із безпечного впровадження ШІ. Відповідно до рекомендацій ЄК, продукт на базі штучного інтелекту має протягом усього свого життєвого циклу відповідати вимогам законності (не суперечити чинному законодавству), бути етичним (не суперечити гуманістичним цінностям), а також бути технічно та соціально надійним, аби його не можна було застосувати на шкоду людині. В ідеалі ці три компоненти в симбіозі мають забезпечувати безпеку. Окрім того, в країнах ЄС діють жорсткі вимоги щодо захисту персональних даних, передбачені регламентом GDPR та національними законами країн ЄС.

Безперечно, жодні стандарти, настанови та декларації самі по собі не можуть забезпечити безпеку у кіберпросторі. Однак вони дають організаціям та фахівцям правильний вектор розвитку, аби протистояти новітнім загрозам.

Створюйте безпечні рішення з WEZOM

Команда WEZOM вже понад 25 років створює індивідуальні IT-продукти для корпоративного сектора. Наші клієнти – провідні українські та світові компанії, що працюють у сферах eCommerce, виробництва, логістики, ритейлу, енергетики тощо. Це означає, що наші фахівці мають унікальний та неоціненний досвід побудови диджитал-рішень з особливими вимогами до безпеки даних та захисту операцій.

Наші фахівці чітко розуміють, як реалізувати безпечну та стійку архітектуру IT-продукту, як підтримувати такі рішення, виявляти у системах вразливості та будувати комплексні стратегії кіберзахисту. В одному з наших нещодавніх кейсів ми провели комплексне pen-тестування веб-додатка клієнта та усунули у ньому низку слабких місць, якими могли легко скористатися кіберзлочинці. З іншого боку, команда WEZOM має досвід розробки та розгортання продуктів на базі ШІ, відтак добре розуміє їх логіку роботу та сучасні можливості, а відтак і потенційні супутні ризики.

Якщо ви шукаєте команду з подібними досвідом, аби реалізувати безпечне IT-рішення, то опинилися на правильній сторінці. Звертайтеся по консультацію до наших фахівців просто зараз. Вони радо вивчать вашу проблему, поділяться власним досвідом та підкажуть оптимальні рішення для кіберзахисту.

Висновки

Штучний інтелект схожий на атомну енергетику. Ця технологія принесла неймовірні можливості, але водночас і створила величезні ризики. У руках злочинців нові технології перетворюються на зброю: атаки на безпеку зі ШІ можуть завдати катастрофічну шкоду будь-якій диджитал-інфраструктурі.

Відтак організаціям та командам з кібербезпеки варто поставитись до нових ризиків вкрай серйозно. Опанування новітніх технологій захисту на базі ШІ, поглиблене навчання персоналу, перебудова безпекових стратегій відповідно до новітніх стандартів та рекомендацій фахівців – усі ці кроки просто зараз мають стати пріоритетними для більшості бізнесів. Однак далеко не кожна організація має відповідні ресурси та досвід, аби захистити себе самотужки. Найкращим рішенням в такому разі буде звернення до досвідченої IT-команди, що має за плечима релевантне портфоліо.