Мы живем в очень хрупком мире: привычная всем цивилизованная жизнь полагается на сложные физические технологии и цифровые системы, определяющие эффективность их работы. Кибератаки на критическую инфраструктуру давно перешли из разряда потенциальных угроз в область обыденных опасностей: под прицел киберпреступников регулярно попадают электростанции, медицинские учреждения, заводы, коммуникации, транспортные и логистические системы, ядерные объекты и т.д.

Атаки на критическую инфраструктуру не просто наносят огромный ущерб. Они могут приводить к человеческим жертвам и экологическим катастрофам, провоцировать тяжелые социальные, гуманитарные и политические кризисы. В этом материале мы рассмотрим проблемы киберзащиты энергетических и промышленных систем. Вы узнаете об основных типах угроз для инфраструктуры и самых лучших практиках противодействия им.

Опасность для критической инфраструктуры: не только физические угрозы

Для украинцев понятие "атака на критическую инфраструктуру" прежде всего ассоциируется с летящими по электростанциям ракетами и дронами. Однако мало кто сегодня вспоминает, что первый блекаут в Украине Москва устроила еще в 2015 году, с помощью кибератаки. Тогда без света осталось более 225 тысяч пользователей в западных регионах. А относительно недавно, в 2021 году, ransomware-атака на трубопровод Colonial Pipeline в США на несколько дней оставила без топлива едва ли не половину восточного побережья страны. Операторы системы были вынуждены заплатить хакерам, более 4,5 млн долларов выкупа.

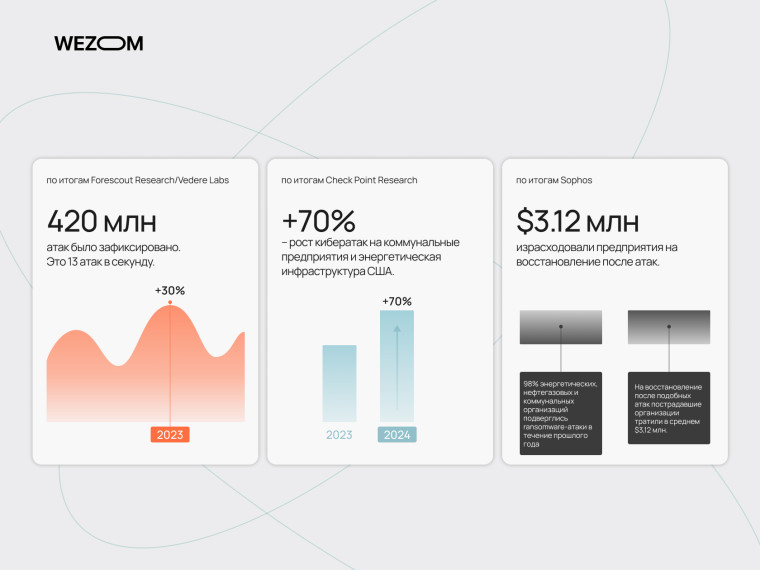

Следовательно, угрозы для критической инфраструктуры сегодня носят не только физический или военный характер. Защищать их в киберпространстве не менее важно, чем в материальном. О тревожной динамике угроз свидетельствуют цифры:

-

Анализ Forescout Research/Vedere Labs показал, что за прошлый год динамика кибератак на мировую критическую инфраструктуру выросла на 30% по сравнению с 2022 годом. В частности, в период между январем и декабрем 2023 года было зафиксировано 420 млн атак. Это 13 атак в секунду (!): под постоянным давлением находятся коммуникации, учреждения здравоохранения, энергетики, переработки отходов, производства, логистики и т.д.

-

По данным Check Point Research, в этом году коммунальные предприятия и энергетическая инфраструктура США столкнулись с ростом кибератак на 70% по сравнению с аналогичным периодом 2023 года. Объекты энергетики привлекают взломщиков, поскольку многие из них используют устаревший и уязвимый софт.

-

Две из пяти ransomware-атак, которые были задокументированы ФБР в 2023 году, были направлены на сектор критической инфраструктуры.

-

По данным глобального опроса Sophos, 98% энергетических, нефтегазовых и коммунальных организаций претерпели ransomware-атаки в течение прошлого года. Преступники пытались нарушить работу систем и скомпрометировать резервные копии данных. При этом четыре из пяти попыток испортить бекап были успешными. На восстановление после подобных атак пострадавшие организации тратили в среднем $3,12 млн.

Итак, киберпространство уже стало не менее опасным, чем реальный мир. Всего одно неудачно открытое письмо с ransomware-ссылкой на корпоративной почте может нанести серьезный ущерб миллионам людей.

Угрозы кибербезопасности для энергетических и промышленных систем

Как классифицировать кибератаки на системы критической инфраструктуры? Подходов существует множество. Мы назовем следующие типы угроз, исходя из целей, которые пытаются поразить хакеры.

Атаки на SCADA-системы

Под аббревиатурой SCADA скрывается термин "диспетчерское управление и сбор данных" (supervisory control and data acquisition). Речь идет о ПО, обеспечивающем сбор, обработку, визуализацию и архивирование информации. Проще говоря, это софт с интерфейсом для управления сложными машинами, сетями, процессами и т.д. SCADA-системы используются во всех отраслях, требующих контроля за технологическими процессами в реальном времени: от управления водоснабжением, до производства и энергетики.

Вмешиваясь в работу SCADA-систем хакеры могут получить возможность дистанционно влиять на физические процессы и провоцировать крайне серьезные последствия: перебои с энерго- газо- и водоснабжением, нарушения в производстве, промышленные аварии, сбои в работе транспорта и т.д. Зачастую SCADA-платформы критической инфраструктуры не модернизируются годами, что делает их легкой добычей для хакеров. К примеру, Deutsche Bahn все еще нанимает на работу специалистов со знанием MS-DOS и Windows 3.11 для поддержки работы дисплеев машиниста в поездах.

Атаки на OT-системы (операционные технологии)

Gartner определяет системы операционных технологий (Operational Technology) как аппаратное и программное обеспечение, призванное выявлять или вызывать изменения в операциях на основании мониторинга/контроля промышленного оборудования, активов, процессов и событий. Этот широкий термин охватывает различные системы для производственных процессов, обрабатывающих операционные данные. Сегодня такие решения базируются на ПО, промышленном оборудовании, сетевых структурах, компонентах интернета вещей и т.д.

Хакеры, атакующие OT-системы, могут экстренно выключить оборудование или вывести его из строя. Так, в 2007 году вирус Stuxnet сломал около тысячи иранских центрифуг, предназначенных для обогащения урана. Подобные кибератаки на промышленные системы могут привести к огромному материальному ущербу, нарушению цепочек поставки продукции и т.д. Но самое главное, они могут поставить под удар окружающую среду и жизнь людей.

Угрозы промышленным IoT системам

Промышленный Интернет вещей невероятно расширил возможности мониторинга и автоматизации управления промышленными процессами. Он становится повсеместным: по прогнозам Statista, глобальное количество устройств IoT к 2030 году достигнет отметки в 29 млрд: вдвое больше показателей 2020 года. Но вместе с преимуществами Интернет вещей принес и новые векторы для кибератак.

Далеко не каждая подсистема IoT может похвастаться отсутствием программных уязвимостей. Получив доступ к сенсорам, злоумышленник может манипулировать их данными, чтоб нарушить всю систему управления активами. С другой стороны, хакер получает возможность опосредованно считывать из-за уязвимости в IoT чувствительную информацию, такую как технологические процессы, промышленные ноу-хау и т.д., Захваченные IoT устройства также могут применяться злоумышленниками в качестве плацдарма для планирования и осуществления более масштабных кибератак на предприятие.

Атаки на энергосети и генерацию

Энергетическая инфраструктура вынуждена форсированно диджитализироваться, чтобы повышать свою эффективность на фоне глобального роста спроса на электричество. И это открывает для хакеров широкие возможности атак по объектам генерации и энергосетям.

Выше мы уже упоминали о хакерской атаке РФ на украинскую энергетику в 2015 году. Тогда преступникам удалось поразить системы трех энергокомпаний Украины, используя рассылку фейковых писем. Хакеры смогли захватить системы автоматизированного управления и отключить подстанции, вывести из строя IT-инфраструктуру и уничтожить информацию на серверах. В результате без света осталось более 230 тысяч потребителей в Прикарпатье, Черновицкой области и Киеве.

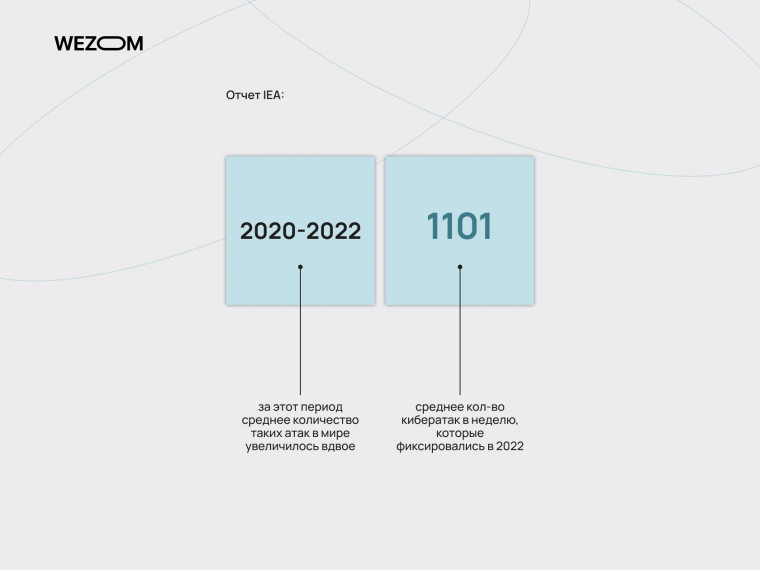

После вторжения РФ в Украину кибератаки на системы энергетических предприятий стали еще более угрожающими. Как показал недавний отчет Международного энергетического агентства (IEA), в период 2020-2022 годов среднее количество таких атак в мире увеличилось вдвое.

Атаки через цепочки снабжения

Объекты критической инфраструктуры обычно нуждаются в масштабном менеджменте, за их эксплуатацию отвечают огромные организации с тысячами сотрудников. В таких структурах могут бок о бок работать множество подразделений, каждое из которых может пользоваться самыми разными программными продуктами под собственные нужды.

С точки зрения хакера – это идеальная среда для атаки через цепочку снабжения ПО. Вместо того чтобы атаковать защищенную систему напрямую, злоумышленник может попасть в нее через "черный ход", используя права доступа продукта от того или иного вендора софта.

Самой известной такой атакой последних лет стал инцидент с американской компанией SolarWinds, которая снабжает сотни организаций и учреждений софтом для управления сетевой инфраструктурой. Благодаря уязвимости в популярном продукте Orion хакеры получили доступ к очень чувствительным данным клиентов. От компрометации пострадали как частные компании, так и государственные структуры. В число жертв вошли 15 компаний критической инфраструктуры в нефтегазовой, энергетической и производственной сферах.

Манипуляции с PLC

Диджитализация промышленности в значительной степени строится на использовании программируемых логических контроллеров (PLC). Это отдельный род компьютерного оборудования, которое создается специально под задачу управления технологическими процессами в реальном времени. PLC широко используются на предприятиях критической инфраструктуры – для управления конвейерными линиями, насосами, современными станками и т.д. Относительная простота и распространенность PLC делает это оборудование удобной целью для хакеров.

Успешная атака на контроллеры может нанести огромный ущерб операциям, оборудованию и активам промышленного предприятия. Например, увеличив нагрузку на двигатели конвейеров или насосов до критического уровня, хакеры могут вывести их из строя. Подмена данных, которыми оперирует PLC для маршрутизации оборудования, может разбалансировать процесс производства и создать аварийные ситуации. В худшем случае подобные атаки могут поставить под угрозу жизнь и здоровье людей, навредить окружающей среде и т.д.

Ключевые последствия атак на информационную безопасность критической инфраструктуры

Кибератаки превратились в настоящее оружие, способное оказывать разрушительный эффект и затрагивать целые регионы. Какими проблемами может обернуться пренебрежение киберзащитой инфраструктуры? Назовем самые тяжелые последствия.

- Остановка производственных процессов и энергоснабжения

Успешная кибератака на инфраструктуру может парализовать работу отдельных предприятий и целых секторов экономики, зависящих от автоматизированных систем управления и диджитал-решений. Атаки на энергосистему приводят к масштабным блекаутам, которые всегда несут долговременные тяжелые последствия для общества. Они наносят прямой экономический ущерб и провоцируют гуманитарные кризисы, связанные с нарушением логистики, отсутствием связи, водоснабжения и т.д.

- Финансовые потери

Каждая успешная кибератака на критическую инфраструктуру сказывается на финансовом балансе пострадавшей организации. Остановка производства, нарушение операций и логистических цепочек приводят к падению прибыли. Восстановление поврежденных сетей, данных и оборудования – это еще одна статья расходов для попавшей под удар компании. В худших случаях организация может пострадать от штрафов и судебных тяжб за нарушение требований комплаенса или невыполнение договорных обязательств.

- Экономический ущерб

Масштабные удары по критической инфраструктуре мешают продолжительному экономическому развитию не только отдельных компаний, но и целых регионов и стран. Нарушение работы энергетических и промышленных активов приводит к снижению конкурентоспособности опирающихся на них бизнесов. Спровоцированная атаками нестабильность снижает экономическую привлекательность региона и мешает ему привлекать инвестиции. Кроме того, перебои в энерго- и водоснабжении имеют отложенное последствие в виде инфляции, связанной с падением производительности труда.

- Повреждение физических активов

Когда речь идет о критической инфраструктуре, такой как энергоснабжение или производство, повреждение некоторых физических активов может нести для предприятия катастрофический характер. К примеру, замена штучного оборудования наподобие промышленных газовых турбин – это огромная финансовая, промышленная и логистическая проблема. Производство подобного оборудования чаще всего носит ограниченный характер – поставщики создают его под заказ. В худших случаях предприятие может ожидать замены поврежденного актива месяцами.

Как итог, атаки на информационную безопасность критической инфраструктуры создают неприемлемые риски. Лучшая стратегия состоит в том, чтобы приложить максимум усилий для их минимизации.

Шаги к обеспечению кибербезопасности энергетических и промышленных систем

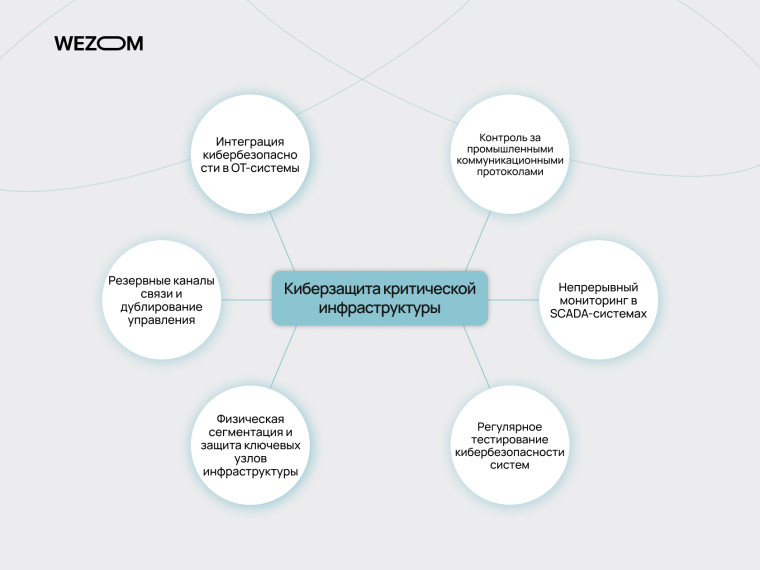

Как защитить критическую инфраструктуру от киберугроз? Этот вопрос не имеет простого ответа: безопасность требует тщательного мониторинга и систематических усилий по совершенствованию сетевой архитектуры. Назовем несколько ключевых шагов, которые помогут минимизировать риски.

Интеграция кибербезопасности в OT-системы

Организации критической инфраструктуры часто годами развивают свою OT-среду отделено от подразделений IT- и кибербезопасности. В нынешних реалиях это недопустимая ошибка. Чтобы защитить OT, следует начать с аудита безопасности: определить ключевые активы, оценить их уязвимость к взлому и потенциальные возможности злоумышленников для доступа к системе. Это позволит выделить приоритеты и стратегию киберзащиты.

Отрасль уже сформировала базовые стандарты и гайды киберзащиты промышленных систем: NIST SP 800-82 R2 (стандарт Национального института стандартов и технологий США) и IEC62443 (стандарт Международной электротехнической комиссии). Они определяют принципы и способы защиты, такие как ограничение логического доступа к сети. Стандарты также описывают требования для промышленного ПО и декларируют необходимость разработки возможностей обновления систем в случае успешной кибератаки.

Регулярный аудит угроз и внедрение отраслевых стандартов позволяют заложить прочный фундамент для безопасности. Кроме того, важно разработать четкие защитные политики и процедуры в организации, а также наладить взаимодействие между IT и OT командами.

Контроль за промышленными коммуникационными протоколами

Автоматизация промышленности опирается на коммуникационные протоколы – это наборы правил, определяющие обмен данными между машинами и устройствами. Критическая инфраструктура повсеместно использует такие протоколы как Ethernet/IP, PROFINET, OPC UA и т.д.

Промышленные протоколы разрабатываются так, чтобы быть эффективными в сложных индустриальных условиях, часто включающих высокий уровень электрических шумов, а также потребность в низкой задержке и отказоустойчивости. Но они часто могут быть уязвимыми к хакерским практикам взлома: большинство протоколов не имеют встроенных механизмов аутентификации или шифрования.

Как итог, организациям следует уделить особое внимание защите и контролю в этой области. Каждый из протоколов, используемых в системе, необходимо проанализировать на предмет рисков и уязвимостей. Для кибербезопасности очень важными являются практики сегментации сети на отдельные модули, шифрования данных для обмена, а также развития системы предотвращения вторжений с помощью файервола или других средств.

Непрерывный мониторинг в SCADA-системах

Еще не так давно инженеры могли не беспокоиться о защите промышленных сетей и SCADA-систем, ведь они были физически изолированы от Интернета. Однако сегодня все изменилось: критическая инфраструктура полагается на облачные технологии, софт от внешних вендоров и Интернет вещей, что открывает хакерам широкие возможности проникновения в систему.

Современные SCADA-платформы обладают крайне динамичной природой, оперируя огромным количеством связанных компонентов и устойчивыми потоками данных в реальном времени. Основой для защиты таких платформ должен быть непрерывный мониторинг трафика и аномалий с помощью систем обнаружения (IDS) и предотвращения вторжений (IPS).

Важным в современных реалиях становится анализ сетевых журналов, создание профилей нормального поведения системы и проверка целостности данных для обнаружения их замены или модификации. Реализация такого расширенного мониторинга позволяет сократить время реагирования на угрозы, но требует существенных ресурсов и внедрения новейших технологий, таких как ИИ и алгоритмы машинного обучения.

Регулярное тестирование кибербезопасности систем

Pen-тестирование – очень важная часть оценки общего состояния безопасности критической инфраструктуры, которая позволяет адекватно оценить риски и устранить ключевые уязвимости в системе. Важно и то, что тест на проникновение позволит лучше понять логику поведения хакеров и увидеть работу системы киберзащиты в динамике, чтобы выявить ее недостатки.

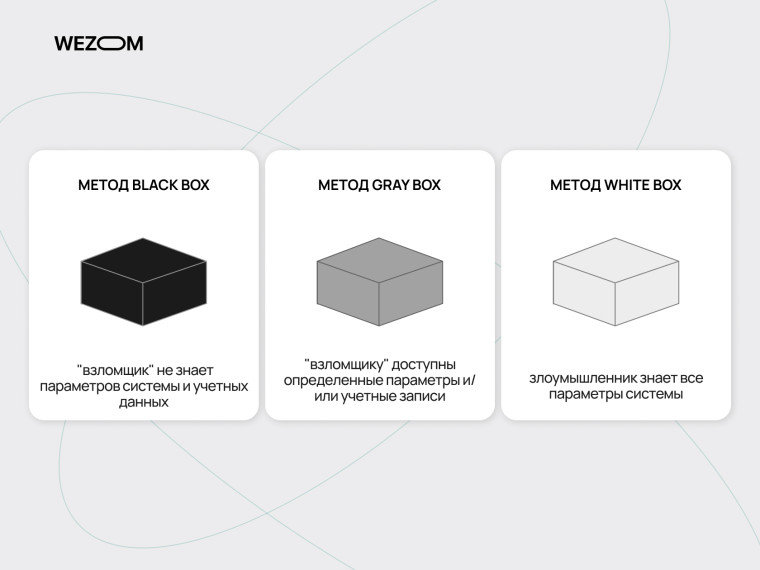

Существует несколько разновидностей тестирования для проникновения. Самый распространенный – метод «черного ящика» (Black box), он имитирует попытку проникнуть в систему без понимания ее параметров и специфики, а также без учетных данных. Соответственно, существуют и практики Gray box (взломщик имеет определенные знания о системе или логин) и White box (взломщику известны все параметры системы). Обычно Black box помогает выявить самые очевидные уязвимости, тогда как White box помогает в поиске скрытых проблем. Великолепной практикой также является проведение "штабных игр" в киберзащиту (метод Red Team vs Blue Team), где команда взломщиков имитирует атаку, а команда защиты отрабатывает противодействие.

Тесты на проникновение должны быть регулярными во всех организациях, которые серьезно относятся к проблемам кибербезопасности и стремятся повышать квалификацию своих команд безопасности.

Физическая сегментация и защита ключевых узлов инфраструктуры

Монолитная система всегда уязвима: ее можно сравнить с кораблем, который не имеет аварийных переборок, а потому идет ко дну после первой же пробоины в корпусе. Сегментация программной и физической среды может обеспечить критической инфраструктуре необходимый запас прочности, чтобы выдержать любое нападение. В такой системе поврежденное оборудование можно экстренно выключать без нарушения работы всей системы, а пораженные злокачественным софтом сегменты сети – мгновенно изолировать. Сегментация системы также упрощает мониторинг угроз и помогает обеспечить безопасность со стороны пользовательских устройств, часто не имеющих должной защиты.

С другой стороны, атаки на критическую инфраструктуру сегодня могут легко выходить за пределы киберпространства. Злоумышленники могут использовать кого-то внутри организации, чтобы получить удаленный доступ к оборудованию или изолированной сети. Это создает принципиально новые вызовы, нуждающиеся в тесном сотрудничестве IT-специалистов со службами безопасности предприятий и правоохранителями. Ключевые объекты должны быть защищены средствами физического контроля доступа.

Резервные каналы связи и дублирование управления

Стратегия киберустойчивости на сегодня не менее важна, чем стратегия киберзащиты. Каждая организация критической инфраструктуры нуждается в “плане Б” на случай успешной кибератаки, затрагивающей сети и физические активы. Это поможет продолжать работу и в разы ускорит восстановление.

В случае успешной кибератаки организация должна обеспечить себе несколько ключевых преимуществ:

- наличие резервных каналов связи (от радио и мобильных сетей до Starlink);

- сохранение вертикали менеджмента и управляемости (четкое распределение зон ответственности, альтернативные средства управления, дублирование систем, алгоритмы действий в случае НС);

- сохранность данных (регулярные бекапы системы и их тщательная защита).

Организация должна осознавать риск атаки и иметь детальный план обновления после инцидентов. Все это позволяет минимизировать ущерб и долговременные последствия кибератаки. Прекрасным решением будет проведение в организации регулярных учений, имитирующих поражение системы malware-софтом или масштабный блекаут системы.

Защита критической инфраструктуры с WEZOM

Наша команда уже более 25 лет создает индивидуальные IT-решения для корпоративных клиентов из сферы ритейла, энергетики, логистики, производства и многих других отраслей. Это означает, что мы прекрасно осознаем киберугрозы критической инфраструктуры и обладаем огромным опытом создания диджитал-продуктов с особыми требованиями к защите.

Продукты WEZOM – это кастомный корпоративный софт, мобильные и веб-приложения любой сложности, цифровые экосистемы и т.д. В нашем портфолио есть кейс создания масштабной ERP для энергетического холдинга: этот продукт реализован с нуля под все потребности и запросы клиента. В то же время у нас есть опыт pen-тестирования диджитал-систем и построения стратегий кибербезопасности под различные отрасли.

Если вы ищете безопасные и надежные цифровые решения для критической инфраструктуры, то оказались на правильной странице. Обращайтесь за консультацией к специалистам WEZOM прямо сейчас – наши менеджеры с удовольствием разберут вашу проблему “на винтики”, поделятся собственным опытом и предложат оптимальные решения.

Выводы

Цивилизация еще никогда не была так уязвима, как сегодня: даже малейшие нарушения в работе энергетики, промышленности и коммуникаций могут поставить под угрозу безопасность и благосостояние миллионов людей. Именно поэтому информационная безопасность критической инфраструктуры должно стать приоритетом №1 для государства и частного сектора.

На сегодня критическая инфраструктура сталкивается с рядом новых для себя угроз: атаки на SCADA и OT-системы, киберудары по энергетике, манипуляции с PLC и промышленными коммуникационными протоколами. Хакеры постоянно ищут новые способы и технологии вмешательства в промышленные системы, что ставит специалистов по IT и киберзащите в крайне сложное положение.

Далеко не у каждой организации критической инфраструктуры есть необходимые ресурсы, технологии и специалисты, чтобы противостоять новым вызовам самостоятельно. Лучшим выходом в таких ситуациях мы считаем сотрудничество с опытными IT-командами, поставщиками софта и государственными учреждениями. Кибербезопасность не может быть разовой акцией – это процесс, требующий непрерывного мониторинга угроз и поиска новых решений.