Сьогодні увесь світ як ніколи вразливий перед кіберзагрозами, адже поглиблення диджиталізації в усіх сферах крокує поруч із нестабільністю економіки та страшними геополітичними викликами. Експерти Cybersecurity Ventures прогнозують, що за підсумками 2023 року глобальна кіберзлочинність завдасть збитків на $8 трлн доларів, а у 2024-2025 роках обсяги збитків перевищать позначку у $10 трлн.

Від кібератак та витоків даних не застрахований ніхто – ані величезні транснаціональні компанії, ані малий та середній бізнес. Відтак сьогодні кожна організація має приділити належну увагу цим ризикам. Тож поговорімо про те, як забезпечити безпеку коду IT продукту. Які практики захисту стануть в пригоді у 2024 році?

В чому криється важливість безпеки коду IT продукту

Може здатися, що кіберзагрози – це щось дуже далеке від вашого бізнесу, але це почуття оманливе. Кожна організація щодня стикається з низкою небезпек для своєї IT-інфраструктури. Назвемо їх:

-

malware- та ransomware атаки;

-

ін’єкції коду;

-

техніки перехоплення даних;

-

атаки відмови в обслуговуванні;

Наслідки подібних кібератак можуть бути спустошливими. За даними IBM на 2022 рік, кожний витік даних в середньому наносить організації $4,3 млн збитків. У цю суму входять втрати бізнесу, а також видатки на виявлення, реагування та відповідь на компрометацію даних. Ліквідація наслідків витоку даних може тривати місяцями. Це важкий фінансовий та репутаційний удар для будь-якого бізнесу.

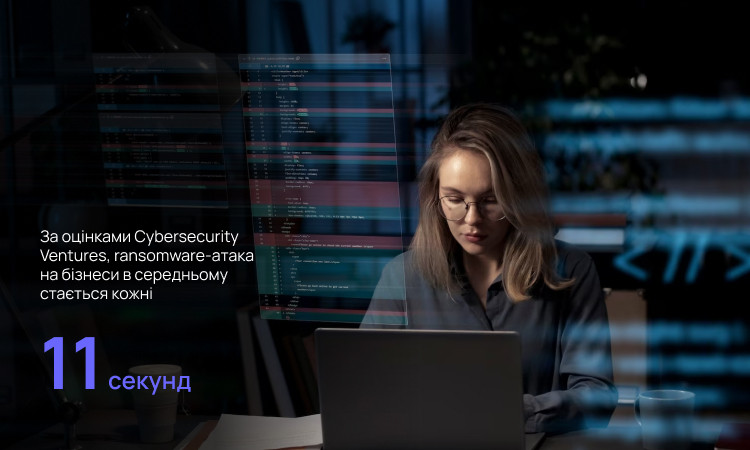

За оцінками Cybersecurity Ventures, ransomware-атака на бізнеси в середньому стається кожні 11 секунд. За прогнозами експертів частота таких атак на урядові інститути, бізнеси та окремих користувачів буде зростати протягом наступних 5 років. До 2031 року успішна ransomware-атака буде відбуватися вже кожні 2 секунди.

При тому далеко не кожна компанія має змогу впоратись із вірусами-шифрувальниками, більшість жертв зламу вирішують заплатити хакерам – навіть тоді, коли це не гарантує відновлення даних та працездатності системи.

Як показало свіже опитування Statista, наслідки кібератак на бізнес виходять далеко за межі фінансових втрат. Респонденти звітували про такі наслідки як порушення у роботі з партнерами, негативний вплив на бренд або репутацію, зниження показників ефективності, втрату користувачів тощо. 31% опитаних збільшили витрати на сповіщення користувачів про небезпеки.

Відтак нехтування безпекою коду продукту може завдати непоправної шкоди будь-якому бізнесу. Ігнорувати такий ризик неможливо.

Ключові ризики від вразливості коду

Вище ми визначили низку небезпек для IT-інфраструктури. Які ризики несуть ці небезпеки? Розберемо кожну з них.

Malware-атаки

Шкода від інфікування системи шкідливим софтом може варіюватися у дуже широких межах: від ледь помітного збільшення обсягу вихідного трафіку (наприклад, якщо в системі працює майнер, або троян із розсилкою спаму) до повної відмови системи та втрати критично важливих даних. Деякі malware-програми можуть місяцями не проявляти себе й очікувати інструкцій від хакерів. Так чи інакше, це величезний ризик, який потребує постійного моніторингу.

Ransomware-атаки

Здирницькі віруси-шифрувальники – один з найагресивніших різновидів шкідливого софту. В найгірших випадках вони готові за лічені хвилини вразити корпоративну мережу й паралізувати усі операції, а іноді – й знищити мережу без можливості відновлення даних. Масштабні кібератаки останніх років (WannaCry, NotPetya тощо) завдали глобальній економіці збитків на десятки мільярдів доларів. Тож ризик ransomware-атак є надзвичайним.

Ін’єкції коду

Цей тип кібератак полягає у впровадженні в ПЗ жертви компонентів шкідливого коду й проведення несанкціонованих змін даних. Хакери активно застосовують такі методи як SQL-ін’єкції, скриптинг XSS та командні ін’єкції. Наприклад, при ін’єкції SQL зловмисник може отримати доступ до бази даних веб-додатка або виконувати шкідливі дії. XSS дозволяє інтегрувати шкідливі скрипти у веб-сторінку, аби красти особисті і навіть банківські дані користувачів. Тож розробники мають добре розуміти ці загрози й вживати усіх необхідних заходів безпеки.

Техніки перехоплення даних

Хакери використовують різноманітні техніки для перехоплення, викрадення та редагування даних, які передаються між пристроями в мережі. Це ARP- та DNS-спуфінг, сніффінг, атаки посередника (MITM) тощо. Як приклад, сніффінгові атаки аналізують мережевий трафік на предмет корисної інформації (паролі, номери карт, особисті дані тощо). Атаки з перехопленням даних можуть мати непоправні наслідки для, конфіденційності, фінансів, репутації організацій і навіть окремих користувачів.

Атаки відмови в обслуговуванні

Логіка DoS та DDoS атак полягає в тому, аби порушити роботу сервісів, сайтів та мереж через їх перевантаження лавиною фейкових запитів. Частота таких кібератак останніми роками зросла в рази. Самі по собі подібні атаки наносять бізнесу пряму фінансову та репутаційну шкоду, адже можуть на тривалий час порушити операції. Водночас DDoS-атаки можуть слугувати як прикриття для інших кібератак чи спроб викрадення даних, тож їх ніколи не можна недооцінювати.

Тож вразливості у коді IT-продуктів, якими користується бізнес, можуть бути вкрай небезпечними. Вони несуть ризики компрометації критично важливих операційних даних та конфіденційної інформації, можуть стати причиною порушень в роботі, нанести шкоду репутації бренду та його користувачам.

Комплексний кіберзахист від WEZOM: індивідуальні, проактивні та передові послуги з кібербезпеки для сучасного бізнесу

Найкращі стратегії виявлення вразливостей коду

Стратегія кіберзахисту має втілюватися в життя вже на етапі розробки IT-продукту. Вибудовувати архітектуру та писати код ПЗ треба з урахуванням всіх ризиків та вимог безпеки. Та ми також розглянемо основні підходи до пошуку вразливостей у вже наявному вихідному коді продукту. Як зробити його безпечнішим?

QA тестування

Детальне тестування є невід’ємним етапом відповідального процесу розробки, однак насправді проводити тести ніколи не пізно – навіть якщо ваш продукт функціонує вже багато років.

В контексті пошуку вразливостей особливе значення має інтеграційне тестування, націлене на перевірку взаємодії різних компонентів софту. Не менш важливим є функціональне тестування, що є ефективним засобом пошуку вразливостей та помилок в роботі ПЗ. Такі тести можуть проводитись як вручну, так і автоматично.

Статичний аналіз коду

Одним з найпоширеніших підходів до пошуку вразливостей є статичний аналіз. Його суть полягає в перевірці коду до його виконання (компіляції). Для цього застосовуються спеціалізовані програми – статичні аналізатори.

Статичний аналіз дозволяє ефективно виявити розповсюджені помилки та вразливості на кшталт витоків пам’яті та переповнення буфера. Сучасні інструменти статичного аналізу можуть покрити більшу частину процесу аналізу коду.

Втім статичний аналіз дозволяє виявити лише ті елементи, в яких порушені правила програмування. Результати статичного аналізу потребують уваги кодера, адже чимало промаркованих помилок будуть хибними. Статичний аналіз коду виступає важливим доповненням до код-рев’ю.

Динамічний аналіз коду

Ця стратегія застосовується рідше, ніж статичний метод. На відміну від статичного, динамічний аналіз перевіряє програму, що виконується. Це дозволяє оцінити використання ресурсів, виявити витоки пам’яті та інші помилки.

Динамічні аналізатори дозволяють використовувати такі методи як інструментування коду, моніторинг трафіку та емуляція кібератак. В контексті безпеки останній метод має особливе значення, оскільки дозволяє зімітувати дії злочинців й перевірити стійкість коду до SQL-, XSS- та CSRF-атак.

Ручна перевірка

Деякі помилки та вразливості залишаються невидимим для автоматичного аналізу і подекуди прориваються навіть через етап QA. Тож розробники не гребують так чи інакше перевіряти продукт вручну. Гарною практикою є проведення на проєкті повноцінного код-рев’ю – перевірки й аналізу кодової бази перед релізом. Крім того, розробники вдаються до таких методів як перевірка залежностей, різноманітні способи pen-тестування (випробування на злам), фаззінгу (випробування передачею хибних даних) тощо.

Усі ці стратегії чудово поєднуються й доповнюють одна одну. В ідеалі їх потрібно комбінувати як на етапі розробки, так і після релізу.

Практики для забезпечення безпеки коду

Як запобігати, виявляти та своєчасно усувати вразливості у вашому програмному забезпеченні? Наведемо найважливіші практики для безпеки коду IT продукту:

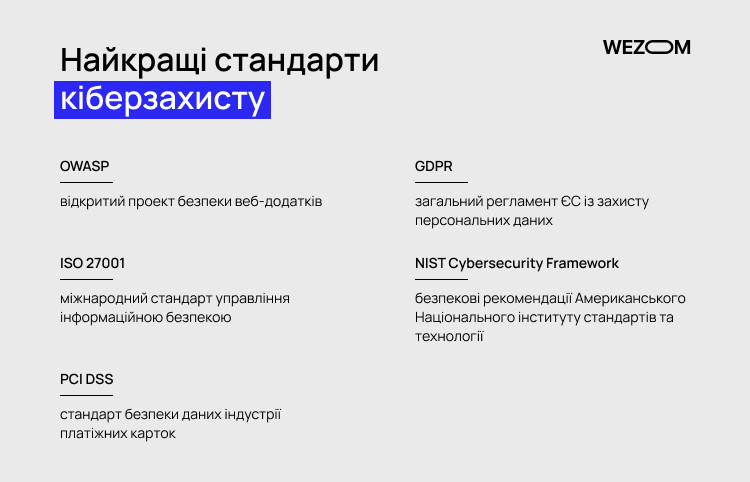

Дотримання найкращих стандартів кіберзахисту

Розробку, розвиток та використання IT-продуктів варто привести до провідних міжнародних стандартів:

-

OWASP (відкритий проект безпеки веб-додатків).

-

ISO 27001 (міжнародний стандарт управління інформаційною безпекою).

-

PCI DSS (стандарт безпеки даних індустрії платіжних карток).

-

GDPR (загальний регламент ЄС із захисту персональних даних)

-

NIST Cybersecurity Framework (безпекові рекомендації Американського Національного інституту стандартів та технології)

Безпечний підхід до кодингу

Архітектуру продукту та патерни програмування варто обирати з врахуванням усіх ризиків та кіберзагроз. Безпечне програмування передбачає такі практики як обробка помилок і винятків, застосування принципу найменших привілеїв, використання сучасних і безпечних бібліотек і фреймворків тощо. Важливо також приділити увагу питанням коментування коду та веденню документації. Якісний супровід проєкту безпосередньо впливає на безпеку коду продукту.

Аналіз кодової бази та тестування

Повноцінні інтеграційні та функціональні тести, статичний та динамічний аналіз коду, ручні перевірки, аналіз залежностей та конфігурацій – усе це має стати частиною процесу розробки. За необхідності цикл перевірок варто повторити декілька разів і провести повноцінне код-рев’ю продукту перед його релізом. Це ключова запорука кібербезпеки коду IT продукту.

Перевірка та моніторинг

Реліз продукту – це не привід розслаблятися, адже життєвий цикл продукту лише починається. На цьому етапі фахівці мають зосередитись на пошуках вразливостей безпеки коду IT продукту та моніторингу загроз. Це однаково актуально як для цілком нових продуктів, так і для рішень, що функціонують не один рік. Як приклад – в одному з наших кейсів ми провели pen-тест онлайн-сервісу нашого клієнта за методом Black Box. І хоча його платформа працювала доволі давно і вважалася надійною, перевірка виявила низку вразливостей безпеки.

Дізнайтесь які обов’язкові складові ефективного тестування мобільного додатку!

Розробка безпечного ПЗ з WEZOM

Наша команда вже 24 роки займається розробкою IT-продуктів для потреб бізнесу: колись ми починали з елементарних сайтів, а сьогодні створюємо кастомні ERP-cистеми, платформи для логістики, веб- та мобільні додатки будь-якої складності.

Наші фахівці мають величезний досвід створення продуктів за найвищими стандартами кібербезпеки, ознайомитися з нашими кейсами можна у портфоліо. Ми добре знаємо, як створити такий продукт з нуля: як обрати відповідну архітектуру і патерни програмування, як підібрати оптимальні технології та побудувати максимально продуктивний й безпечний процес розробки.

Якщо вас цікавлять можливості диджиталізації бізнесу, і ви не готові йти на компроміси в питаннях безпеки, звертайтеся по консультацію до наших фахівців. Ми готові поділитися своїм досвідом.

Підсумки

Сьогодні бізнес стикається з численними загрозами в мережі. Якщо з інтернет-шахрайством та фішингом ще можна боротися через тренінги та інформування персоналу, то злочинні методи на кшталт malware-атак та ін’єкцій коду цілком покладаються на вразливості у коді ПЗ.

Аби мінімізувати ризики, бізнес має чітко розуміти природу усіх загроз й відповідати на них відповідно. Кожна організація має переконатись, що її софт відповідає найвищим вимогам і стандартам кіберзахисту. Важливо забезпечити усі складові безпеки коду IT продукту: безпечну розробку, якісне тестування та регулярні перевірки ПЗ на вразливість.

Безумовно, далеко не кожна організація має ресурси та досвід для забезпечення кібербезпеки власними силами. Та вихід є – варто звернутися до IT-команди, що готова допомогти в питаннях кіберзахисту.

FAQ

Які існують вразливості коду IT продукту?

Кіберзлочинці можуть експлуатувати безліч різновидів вразливостей коду. Ми назвемо лише найпоширеніші з них: ін’єкції, порушення контролю доступу, хибна обробка помилок та виключень, витоки пам’яті, переповнення буфера тощо. Кожна помилка може бути використана хакерами для отримання доступу до ресурсів системи.

Які є практики забезпечення безпеки коду IT продукту?

Безпечний підхід до розробки та підтримки ПЗ, дотримання найкращих міжнародних стандартів та вимог кіберзахисту (NIST, GDPR, PCI DSS та інші), відповідальне тестування, статичний та динамічний аналіз коду, проведення код-рев’ю – ось найкращі практики забезпечення безпеки коду IT продукту.