Сегодня весь мир как никогда уязвим перед киберугрозами, ведь углубление диджитализации во всех сферах идет бок о бок с нестабильностью экономики и страшными геополитическими вызовами. Эксперты Cybersecurity Ventures прогнозируют, что по итогам 2023 года глобальная киберпреступность нанесет ущерба на $8 трлн долларов, а в 2024-2025 годах объемы убытков превысят отметку в $10 трлн.

От кибератак и утечек данных никто не застрахован – ни огромные транснациональные компании, ни малый и средний бизнес. А значит каждая организация должна уделять должное внимание этим рискам. Давайте поговорим о том, как обеспечить безопасность кода IT продукта. Какие практики защиты пригодятся в 2024 году?

В чем кроется важность безопасности кода IT продукта

Может показаться, что киберугрозы – это что-то очень далекое от вашего бизнеса, но это чувство обманчиво. Каждая организация ежедневно сталкивается с рядом опасностей своей IT-инфраструктуры. Назовем их:

-

malware- и ransomware атаки;

-

инъекции кода;

-

техники перехвата данных;

-

атаки отказа в обслуживании;

Последствия подобных кибератак могут быть опустошительными. По данным IBM на 2022 год, каждая утечка данных в среднем наносит организации $4,3 млн убытков. Эта сумма включает потери бизнеса, а также расходы на обнаружение, реагирование и ответ на компрометацию данных. Ликвидация последствий утечки данных может занять месяцы. Это тяжелый финансовый и репутационный удар для любого бизнеса.

По оценкам Cybersecurity Ventures, сегодня ransomware-атака на бизнесы в среднем происходит каждые 11 секунд. По прогнозам экспертов, частота таких атак на правительственные институты, бизнесы и отдельных пользователей будет расти в ближайшие 5 лет. К 2031 году успешная ransomware-атака будет происходить уже каждые 2 секунды.

При этом далеко не каждая компания может справиться с вирусами-шифровальщиками, большинство жертв взлома решают заплатить хакерам – даже тогда, когда это не гарантирует восстановления данных и работоспособности системы.

Как показал свежий опрос Statista, последствия кибератак на бизнес выходят далеко за рамки финансовых потерь. Респонденты отчитывались о таких последствиях как нарушения в работе с партнерами, негативное влияние на бренд или репутацию, снижение показателей эффективности, потерю пользователей и т.д. 31% опрошенных увеличили расходы на оповещение пользователей об опасностях.

Напрашивается вывод, что пренебрежение безопасностью кода продукта может нанести непоправимый ущерб любому бизнесу. Игнорировать такой риск невозможно.

Ключевые риски от уязвимости кода

Выше мы определили ряд опасностей для IT-инфраструктуры. Какие риски несут эти опасности? Разберем каждую из них.

Malware-атаки

Ущерб от инфицирования системы вредным софтом может варьироваться в очень широких пределах: от едва заметного увеличения объема исходящего трафика (например, если в системе работает майнер или троян с рассылкой спама) до полного отказа системы и потери критически важных данных. Некоторые malware-программы могут месяцами не проявлять себя и ждать инструкций от хакеров. Так или иначе, это огромный риск, требующий постоянного мониторинга.

Атаки программ-вымогателей

Вирусы-вымогатели, или шифровальщики – одна из самых агрессивных разновидностей вредоносного софта. В худших случаях они могут за считанные минуты поразить корпоративную сеть и парализовать все операции, а иногда и уничтожить сеть без возможности восстановления данных. Масштабные кибератаки последних лет (WannaCry, NotPetya и др.) нанесли глобальной экономике ущерб в десятки миллиардов долларов. Поэтому риск ransomware-атак крайне высок.

Инъекции кода

Этот тип кибератак заключается во внедрении в ПО жертвы компонентов вредоносного кода для несанкционированного изменения данных. Хакеры активно используют такие методы как SQL-инъекции, скриптинг XSS и командные инъекции. Например, при инъекции SQL злоумышленник может получить доступ к базе данных веб-приложения или нанести ущерб системе. XSS позволяет интегрировать вредоносные скрипты в веб-страницу, чтобы воровать личные и даже банковские данные пользователей. Разработчики должны хорошо понимать эти угрозы и принимать все необходимые меры безопасности.

Техники перехвата данных

Хакеры используют различные техники для перехвата, хищения и редактирования данных, передаваемых между устройствами в сети. Это ARP- и DNS-спуфинг, сниффинг, атаки посредника (MITM) и т.д. К примеру, сниффинговые атаки анализируют сетевой трафик на предмет полезной информации (пароли, номера карт, личные данные и т.п.). Атаки с перехватом данных могут иметь непоправимые последствия для конфиденциальности, финансов, репутации организаций и даже отдельных пользователей.

Атаки отказа в обслуживании

Логика DoS и DDoS атак состоит в том, чтобы нарушить работу сервисов, сайтов и сетей через их перегрузку лавиной фейковых запросов. Частота таких кибератак в последние годы выросла в разы. Сами по себе подобные атаки наносят бизнесу прямой финансовый и репутационный ущерб, ведь могут надолго нарушить операции. В то же время DDoS-атаки могут служить прикрытием для других кибератак или попыток похищения данных, поэтому их никогда нельзя недооценивать.

Уязвимости в коде IT-продуктов, которыми пользуется бизнес, могут оказаться крайне опасными. Они несут риск компрометации критически важных операционных данных и конфиденциальной информации, могут стать причиной нарушений в работе, нанести вред репутации бренда и его пользователям.

Комплексная киберзащита от WEZOM : индивидуальные,проактивные и передовые услуги по кибербезопасности для современного бизнесса

Лучшие стратегии обнаружения уязвимостей кода

Стратегия киберзащиты должна претворяться в жизнь уже на этапе разработки IT-продукта. Выстраивать архитектуру и писать код программного обеспечения нужно с учетом всех рисков и требований безопасности. Но мы также рассмотрим основные подходы к поиску уязвимостей в уже имеющемся исходном коде продукта. Как сделать его более безопасным?

QA тестирование

Тщательное тестирование является важным этапом ответственного процесса разработки, но на самом деле проводить тесты никогда не поздно – даже если ваш продукт функционирует уже много лет.

В контексте поиска уязвимостей особое значение имеет интеграционное тестирование, направленное на проверку взаимодействия различных компонентов софта. Не менее важно функциональное тестирование, которое является эффективным средством поиска уязвимостей и ошибок в работе ПО. Такие тесты могут проводиться как вручную, так и автоматически.

Статический анализ кода

Одним из наиболее распространенных подходов к поиску уязвимостей является статический анализ. Его суть состоит в проверке кода до его исполнения (компиляции). Для этого используются специализированные программы – статические анализаторы.

Статический анализ позволяет эффективно обнаруживать распространенные ошибки и уязвимости типа утечек памяти и переполнения буфера. Современные инструменты статического анализа могут покрыть большую часть процесса анализа кода.

Но статический анализ позволяет выявить лишь те элементы, в которых нарушены правила программирования. Результаты такого анализа требуют внимания кодера, ведь многие промаркированные ошибки будут ложными. Статический анализ кода выступает важным дополнением к код-ревью.

Динамический анализ кода

Данная стратегия применяется реже, чем статический способ. В отличие от статического, динамический анализ проверяет выполняемую программу. Это позволяет оценить использование ресурсов, выявить утечки памяти и другие ошибки.

Динамические анализаторы позволяют использовать такие методы, как инструментирование кода, мониторинг трафика и эмуляция кибератак. В контексте безопасности последний метод имеет особое значение, поскольку позволяет имитировать действия преступников и проверить устойчивость кода к SQL,XSS- и CSRF-атакам.

Ручная проверка

Некоторые ошибки и уязвимости остаются невидимыми для автоматического анализа и иногда прорываются даже через этап QA. Так что разработчики не гнушаются так или иначе проверять продукт вручную. Хорошей практикой является проведение на проекте полноценного код-ревью – проверки и анализа кодовой базы перед релизом. Кроме того, разработчики прибегают к таким методам как проверка зависимостей, разнообразные способы pen-тестирования (испытание на взлом), фаззинга (испытание передачей ложных данных) и т.д.

Все эти стратегии прекрасно совмещаются и дополняют друг друга. В идеале их можно комбинировать как на этапе разработки, так и после релиза.

Практики для обеспечения безопасности кода

Как предотвращать, выявлять и своевременно устранять уязвимости в вашем программном обеспечении? Приведем самые важные практики для безопасности кода IT продукта:

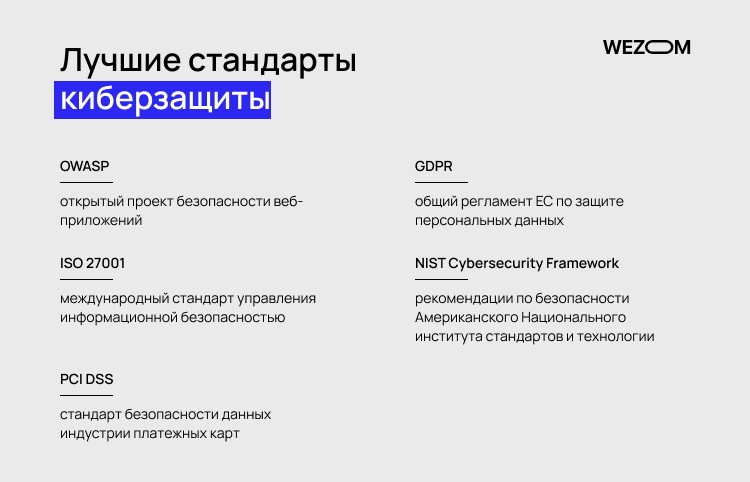

Соблюдение самых лучших стандартов киберзащиты

Разработку, развитие и использование IT-продуктов следует привести к ведущим международным стандартам:

-

OWASP (открытый проект безопасности веб-приложений).

-

ISO 27001 (международный стандарт управления информационной безопасностью).

-

PCI DSS (стандарт безопасности данных индустрии платежных карт).

-

GDPR (общий регламент ЕС по защите персональных данных)

-

NIST Cybersecurity Framework (рекомендации по безопасности Американского Национального института стандартов и технологии).

Безопасный подход к кодингу

Архитектуру продукта и паттерны программирования следует выбирать с учетом всех рисков и киберугроз. Безопасное программирование предполагает такие практики как обработка ошибок и исключений, применение принципа малейших привилегий, использование современных и безопасных библиотек и фреймворков. Важно также уделить внимание вопросам комментирования кода и ведению документации. Качественное сопровождение проекта напрямую влияет на безопасность кода продукта.

Анализ кодовой базы и тестирование

Полноценные интеграционные и функциональные тесты, статический и динамический анализ кода, ручные проверки, анализ зависимостей и конфигураций – все это должно быть частью процесса разработки. При необходимости цикл проверок следует повторить несколько раз и провести полноценное код-ревью продукта перед его релизом. Это ключевой залог кибербезопасности кода IT продукта.

Проверка и мониторинг

Релиз продукта – не повод расслабляться, ведь жизненный цикл продукта только начинается. На этом этапе специалисты должны сосредоточиться на поисках уязвимостей безопасности кода IT продукта и мониторинге угроз.

Это одинаково актуально как для совершенно новых продуктов, так и для решений, функционирующих не один год. Как пример – в одном из наших кейсов мы провели pen-тест онлайн-сервиса нашего клиента по методу Black Box. И хотя его платформа работала достаточно давно и считалась надежной, проверка обнаружила ряд уязвимостей безопасности.

Узнайте какие обязательные составляющие эффективного тестирования мобильного приложения

Разработка безопасного ПО с WEZOM

Наша команда уже 24 года занимается разработкой IT-продуктов для нужд бизнеса: когда-то мы начинали с элементарных сайтов, а сегодня создаем кастомные ERP-системы, платформы для логистики, веб- и мобильные приложения любой сложности.

Наши специалисты наработали огромный опыт создания продуктов по самым высоким стандартам кибербезопасности, ознакомиться с нашими кейсами можно в портфолио. Мы знаем, как создать такой продукт с нуля: как выбрать соответствующую архитектуру и паттерны программирования, как подобрать оптимальные технологии, как выстроить максимально продуктивный и безопасный процесс разработки.

Если вас интересуют возможности диджитализации бизнеса, и вы не готовы идти на компромиссы в вопросах безопасности, обращайтесь за консультацией к нашим специалистам. Мы готовы поделиться своим опытом.

Выводы

Сегодня бизнес сталкивается с многочисленными угрозами в сети. Если с интернет-мошенничеством и фишингом еще можно бороться через тренинги и информирование персонала, то преступные методы типа malware-атак и инъекций кода полностью полагаются на уязвимости в коде ПО.

Чтобы минимизировать риски, бизнес должен четко понимать природу всех угроз и отвечать на них соответственно. Каждая организация должна убедиться, что ее софт отвечает высоким требованиям и стандартам киберзащиты. Важно обеспечить все составляющие безопасности кода IT продукта: безопасная разработка, качественное тестирование и регулярные проверки ПО на уязвимость.

Безусловно, далеко не у каждой организации есть ресурсы и опыт для обеспечения кибербезопасности собственными силами. Но выход есть – стоит обратиться к IT-команде, которая готова помочь в вопросах киберзащиты.

FAQ

Какие существуют уязвимости кода IT продукта?

Киберпреступники могут эксплуатировать множество разновидностей уязвимостей кода. Мы назовем только самые распространенные из них: инъекции, нарушения контроля доступа, ошибочная обработка ошибок и исключений, утечки памяти, переполнение буфера и т.д. Каждая ошибка может быть использована хакерами для доступа к ресурсам системы.

Каковы практики обеспечения безопасности кода IT продукта?

Безопасный подход к разработке и поддержке ПО, соблюдение лучших международных стандартов и требований киберзащиты (NIST, GDPR, PCI DSS и др.), ответственное тестирование, статический и динамический анализ кода, проведение код-ревью – вот лучшие практики обеспечения безопасности кода IT продукта.