Наш клієнт - міжнародна компанія, що надає послуги оренди особистого транспорту онлайн. Власник бізнесу звернувся до нас через підозру, що в компанії міг статися виток даних.

Відтак веб-сервіс клієнта потрібно було перевірити на предмет вразливостей, що можуть тягнути за собою втрату даних користувачів, порушення конфіденційності або неправомірний доступ до системи.

Команда збирала інформацію про архітектуру та компоненти платформи, проводила активне сканування, аналізувала потенційні вразливості, здійснювала ручне тестування на фолс-позитив.

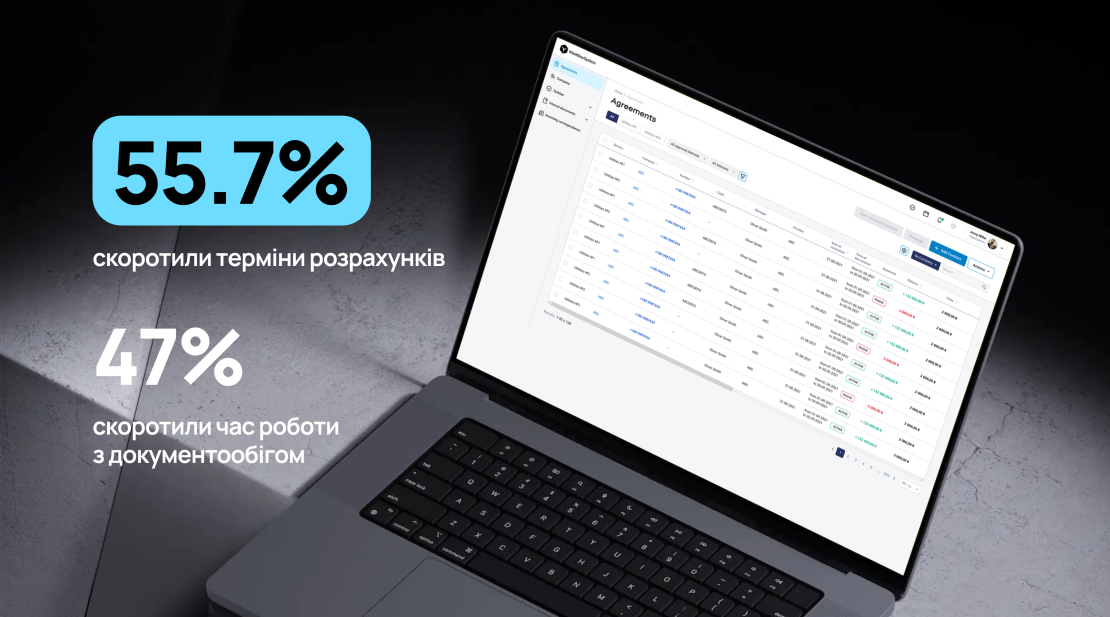

Фахівці взяли на себе роль “білих хакерів” і шукали вразливості в системі будь-якими способами, максимально імітуючи імовірні дії справжніх кіберзлочинців.

Ресурс перевірили на стабільність під навантаженням, аби він міг впоратись із різким зростанням трафіка та DOS-атаками

Ми виявили у системі клієнта низку проблем і вразливостей. Їх було позначено за пріоритетністю та виправлено, а після цього – перевірено наново. Тестування на навантаження забезпечило платформі запас міцності на випадок стрімкого зростання трафіку чи DDoS-атак.

Команда WEZOM надала клієнту повний звіт за результатами перевірки і погодила додаткові заходи кіберзахисту, із запровадженням постійного моніторингу та повторних перевірок системи. Відтак головні результати проекту - мінімізація ризиків та опрацювання нової стратегії кібербезпеки, що має захистити бізнес клієнта на роки вперед.

ваш бізнес!