Світові ланцюжки постачання буквально визначають наш спосіб і стиль життя: від них залежать ціни на продукти та наявність звичних нам товарів на полицях магазинів. Сьогодні світова логістика й без того потерпає від численних шоків: пандемія, війни, глобальна криза. Але до цих об’єктивних викликів додається ще одна проблема – стрімке зростання кількості кібератак на інфраструктуру. Кожна така атака завдає економіці величезних довгострокових збитків із непередбачуваними наслідками.

Настав час обговорити цю проблему. Як кібератаки можуть нашкодити ланцюжкам постачання? Як логістичним компаніям відповісти на цю загрозу? Які практики та технології можуть стати у пригоді?

Масштаби проблеми кібератак в логістиці

Логістична і транспортна галузь завжди була бажаною ціллю для кіберзлочинців, адже може вважатися частиною критично важливої інфраструктури. Але приблизно після 2020 року масштаби проблеми почали стрімко зростати. Кібератаки на ланцюги поставок стали одним з ключових напрямків “роботи” хакерів.

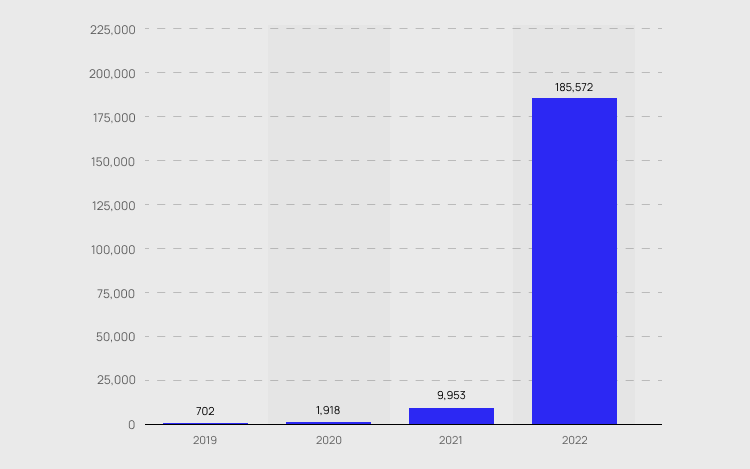

Як свідчать дані Statista, в період між 2019 та 2022 роками кількість програмних пакетів, що зазнали впливу кібератак на ланцюжки постачання виросла у страшних масштабах. Якщо у 2019 році таких пакетів зафіксували 702, то у 2022 – понад 185 тисяч. Лише в період з січня по березень 2023 року було виявлено понад 17 тисяч пакетів ПЗ, що постраждали від кібератак.

За оцінками галузевих експертів, кібератаки на ланцюжки постачання вже стали одним з головних джерел витоків даних. Тим часом в IBM збитки від кожного витоку даних для організації оцінюють в середньому у 4,35 млн доларів. На виявлення й усунення наслідків витоку в середньому йде 277 днів.

Постачальник софту для ланцюжків постачання Sonatype минулого року відзвітував про збільшення задокументованих атак з використанням шкідливих сторонніх компонентів на 633%. Якщо у 2021 році компанія виявила близько 12 тисяч атак, то вже до кінця 2022 їх було вже понад 88 тисяч.

Навіть якщо допустити, що наведені оцінки перебільшені, то тенденція є очевидною: логістична і транспортна галузь стала вкрай вразливою для кіберзлочинців та хакерів, кількість і складність атак на ланцюжки постачання зростає. При цьому, як ми переконаємось далі, вплив кібератак на логістику може бути вкрай небезпечним.

З чого складаються ланцюжки постачання?

В широкому сенсі ланцюжок постачання – це мережа усіх фахівців, організацій, ресурсів, процесів та технологій, що залучені у створення та дистрибуцію продукту для кінцевого споживача.

Ланцюжок постачання – це складний шлях, який проходять сировина, компоненти та складові товарів, перетворюючись на готову продукцію й потрапляючи на полиці магазинів, або безпосередньо у руки покупців. У цей процес залучені десятки, якщо не сотні контрагентів: постачальники, виробники, 3PL-оператори, транспортні компанії, ритейлери тощо.

Які сторони можуть формувати своєю діяльністю ланцюжок постачання?

-

Виробники, які видобувають, виготовляють чи вирощують сировину;

-

Продавці, які купують та продають матеріали;

-

Підприємства з обробки матеріалів та сировини;

-

Перевізники й логістичні провайдери, які беруть на себе зберігання, сортування, транспортування;

-

Виробники продукту для кінцевих споживачів

-

менеджери ланцюжків постачання на всіх рівнях, які централізовано планують та скеровують операції

-

Ритейлери, що продають товар споживачам у фізичних магазинах чи онлайн;

-

Логістичний персонал, водії, кур’єри

-

Споживачі, які купують товар.

Навіть простий ланцюжок постачання охоплює тисячі людей та десятки організацій. Всі ці ланки постійно взаємодіють між собою, користуючись безліччю цифрових сервісів та інструментів. І це ідеальне середовище для хакерів та кіберзлочинців, що пропонує безліч кібервразливостей, відкриває широкі можливості для порушення процесів у ланцюжку. Саме тому кібератака на ланцюг поставок може видаватися злочинцям найкращим способом нанести максимум збитків при мінімумі зусиль. Як показує дослідження McKinsey, довготривалі збої в ланцюжку постачання (від місяця й довше) нині трапляються в середньому кожні 3,7 роки. І ці збої коштують дуже дорого – через них організації в середньому втрачають до 45% річного прибутку протягом десятиліття.

Як кібератаки руйнують логістику?

Перелічувати усі наслідки кібератак на ланцюг поставок можна дуже довго. Та ми наведемо декілька історичних прикладів, аби не бути голослівними.

Гіркий досвід Target

У 2013 році потужної кібератаки зазнав один з найбільших ритейлерів США – мережа Target. Злоякісний софт вразив POS-систему мережі, через що в руки до хакерів потрапили 40 мільйонів номерів кредитних карток і особисті дані 70 мільйонів клієнтів. Вважається, що злочинці отримали доступ до сервера через вразливість у системі управління обігрівачами й кондиціонерами, використовуючи заздалегідь вкрадені у постачальника паролі. Мережі врешті довелося виплатити 18,5 млн доларів для врегулювання судових претензій.

Удар NotPetya

У 2017 році українська економіка зазнала цілеспрямованої атаки шкідливим вірусом-шифрувальником NotPetya, який використовував вразливість у популярному софті для електронної звітності. Атака паралізувала роботу сотень підприємств (серед яких Аеропорт “Бориспіль” та “Укрзалізниця”), а також об’єктів енергетичної інфраструктури, банків та урядових установ. Вірус також вирвався далеко за межі України, заразивши комп’ютери у Північній Америці, Європі, Азії, на Близькому сході. Глобальні збитки від цієї атаки оцінюють у $10 млрд.

Катастрофа Colonial Pipeline

Навесні 2021 року ransomware-атака паралізувала роботу Colonial Pipeline – найбільшого у США трубопроводу для постачання перероблених нафтопродуктів. Йдеться про об’єкт, що забезпечує постачання паливом для половини усього східного узбережжя країни. Порушення його роботи спричинило паніку, стрімке зростання цін на бензин й кілометрові черги на заправках. Президент США Джон Байден був змушений оголосити надзвичайний стан, аби стабілізувати ситуацію. А компанія, яка виявилась цілком не готовою до атаки, була змушена виплатити хакерам близько $4,4 млн.

Експерти McKinsey класифікують хакерські атаки на ланцюжки постачання як “непередбачувані катастрофи”. Це події, які неможливо спрогнозувати, що завдають мільярдних збитків. А коли йдеться про логістику критично важливої продукції (продовольчі товари, паливо, медикаменти), то збитки – це не лише фінансові втрати. Масштабна кібератака ланцюгів поставок може спровокувати повноцінну гуманітарну кризу.

Як розпізнати кібератаку в логістиці?

Отже, своєчасне виявлення атаки на логістичний ланцюжок має величезне значення – воно буквально може відвернути катастрофу. Але як зробити його можливим?

Для ефективного виявлення кібератаки на ланцюжки постачання організації мають перш за все налагодити систематичний процес перевірки усіх можливих шляхів проникнення в систему. Необхідно взяти під контроль усі доступні активи та маршрути передачі даних у ланцюжку постачання, визначити відкриті й потенційні вразливості.

Наступним кроком має стати створення моделі загроз для середовища організації. В межах цієї моделі деякі активи можуть бути визначені як ненадійні, деякі агенти можуть розглядатися як небезпечні за замовчуванням. Усі джерела загроз мають бути розподілені по категоріях, за серйозністю загрози. Цю оцінку небезпек варто проводити постійно, джерела небезпеки мають перебувати під постійним моніторингом.

Усі апдейти ПЗ варто ретельно тестувати за мірою їхнього виходу. Тести для виявлення атак у ланцюжку постачання мають забезпечувати можливість виявити активність malware файлів, маніпуляції з ключами реєстру тощо. Цей процес варто автоматизувати й здійснювати постійно. Відтак, забезпечення кібербезпеки потребує залучення рідкісних фахівців та сучасних технологій, далеко не кожна організація може налагодити такий моніторинг власними силами.

Як запобігти кібератаці на ланцюжок постачання?

Існує декілька практик, які допоможуть мінімізувати ризик кібератаки на ланцюг поставок. До них можна віднести наступні:

-

Оцінюйте ризики у роботі зі сторонніми контрагентами. Щонайменше організація може попросити вендорів провести внутрішню оцінку своєї безпеки, аби краще розуміти надійність кожного партнера та потенційні ризики в роботі з ним.

-

Скоротіть до мінімуму кількість персоналу, що уповноважений інсталювати на комп’ютери сторонній софт або вносити суттєві зміни в налаштування системи. Це зменшить площину для потенційної атаки.

-

Підготуйте плани з реагування та відновлення операцій на випадок форс-мажорних обставин, аби мінімізувати потенційний вплив кібератак на ланцюги поставок й будь-які можливі збитки.

-

Перегляньте політику використання даних у своїй організації. Обмежте доступ до чутливої інформації таким чином, аби її могли бачити лише ті, кому вона дійсно потрібна для роботи.

-

Переконайтесь, що чутливі дані вашої організації видалені із систем вендорів, з якими ви більше не працюєте.

-

Інвестуйте у засоби кібербезпеки та переводьте свою екосистему на сучасний технологічний стек, який має менше вразливостей, ніж legacy-системи. Однак тестуйте усі оновлення ретельно.

-

Приведіть цифрові платформи вашої організації у відповідність до провідних світових стандартів кібербезпеки: OWASP, NIST, ISO 27001, PCI DSS. Впроваджуйте принцип Zero Trust, аби скоротити потенційні вразливості та ризики людського фактору.

В низці випадків базові зусилля із забезпечення кіберзахисту можуть дати відчутний результат. Рішення, яке пропонують наші фахівці – pen-тестування системи клієнта за методом Вlack Box. В його межах спеціалісти приміряють на себе роль “хакерів” та намагаються отримати доступ до ресурсів системи - фактично імітують роботу справжніх зловмисників.

Цей метод не потребує великих інвестицій і дозволяє швидко ліквідувати найочевидніші вразливості системи, які інакше могли б стати магнітом для хакерів. В одному з нещодавніх наших кейсів ми протестували таким чином бізнес-платформу клієнта, виявивши декілька головних і низку супутніх проблем кібербезпеки. Водночас стрес-тестування дозволило переконатися, що система витримає пікові навантаження або несподівану DDOS-атаку. Якщо вас цікавлять подібні можливості, рекомендуємо не зволікати й подати заявку на консультацію з нашими менеджерами. Вони зможуть оцінити масштаби, вартість та тривалість подібного тестування у розрізі вашого бізнесу.

Крім того, не можна забувати про навчання персоналу та формування у співробітників звичок цифрової гігієни. Три чверті успішних кібератак починаються з людського фактора: жодні інвестиції у кіберзахист не допоможуть, якщо ваші працівники не вміють розпізнавати фішингові листи й переходять за сумнівними посиланнями у соцмережах.

Підіб’ємо підсумки

Кібератаки стали масштабною світовою проблемою. Їхня кількість зростає з року в рік, при тому вплив кібератак на ланцюг поставок часто може бути катастрофічним. Втім, ці ризики можна мінімізувати, якщо приділити достатньо уваги цифровій зрілості своєї організації, впроваджувати найкращі безпекові стандарти, навчати персонал та впроваджувати сучасні технології.

Далеко не кожна організація має змогу вирішувати усі ці завдання самотужки, адже не має вільних ресурсів, досвіду та експертизи. В такому випадку виходом буде звернення до команди фахівців. Якщо ваша ситуація виглядає саме так – не зволікайте, звертайтеся по консультацію до наших менеджерів.

Часті запитання

Які проблеми виникають від кібератак в логістиці?

Масштабні кібератаки на ланцюги постачання призводять до дороговартісних витоків даних та порушень у процесах. У найгірших випадках така атака може повністю паралізувати ланцюжок постачання та спричинити катастрофічні наслідки – від багатомільярдних збитків до гуманітарної кризи.

Як визначити кібератаку на ланцюжки поставок?

Аби вчасно визначати кібератаки на ПЗ логістики, потрібно налагодити систематичний процес перевірки усіх можливих шляхів проникнення в систему. Також необхідно класифікувати усі потенційні загрози та взяти їх під постійний моніторинг.

Як запобігти кібератакам на ланцюги поставок?

Найкращими рішеннями буде впровадження в організації безпекових стандартів OWASP, NIST, ISO 27001, PCI DSS. В ідеалі варто перейти на актуальний стек технологій та реалізувати принцип Zero Trust. Також важливо приділяти увагу навчанню персоналу – аби співробітники вміли розпізнавати загрози та реагувати на них.