Мировые цепочки снабжения буквально определяют наш стиль и образ жизни: от них зависят цены на продукты и наличие привычных нам товаров на полках магазинов. Сегодня мировая логистика и без того страдает от многочисленных шоков: пандемия, войны, глобальный кризис. Но к этим объективным вызовам добавляется еще одна проблема – стремительный рост кибератак на инфраструктуру. Каждая такая атака наносит экономике огромный долгосрочный ущерб с непредсказуемыми последствиями.

Пора обсудить эту проблему. Как кибератаки могут навредить цепочкам снабжения? Как логистическим компаниям ответить на данную угрозу? Какие практики и технологии могут быть полезными?

Масштабы проблемы кибератак в логистике

Логистическая и транспортная отрасль всегда была желанной целью для киберпреступников, ведь может считаться частью критически важной инфраструктуры. Но примерно после 2020 года масштабы проблемы начали стремительно расти. Кибератаки на цепи поставок стали одним из ключевых направлений “работы” хакеров.

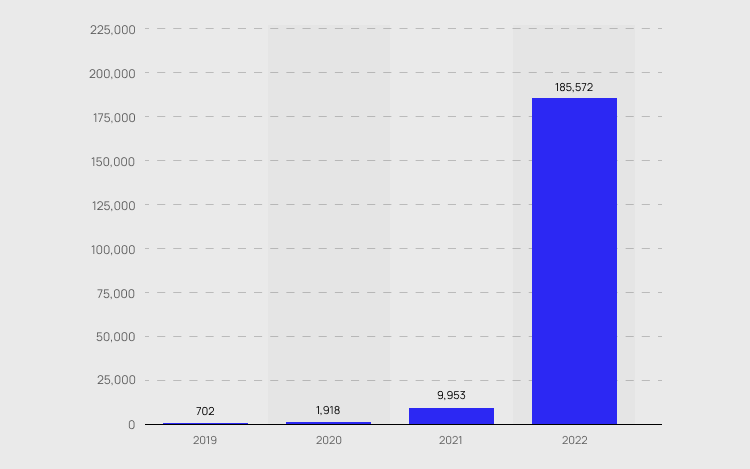

Как свидетельствуют данные Statista, в период между 2019 и 2022 годами количество программных пакетов, подвергшихся влиянию кибератак на цепочки поставок, выросло в страшных масштабах. Если в 2019 году таких пакетов зафиксировали 702, то в 2022 – более 185 тысяч. Только в период с января по март 2023 было выявлено более 17 тысяч пакетов ПО, пострадавших от кибератак.

По оценкам отраслевых экспертов, кибератаки на цепочки поставки уже стали одним из главных источников утечек данных. Тем временем в IBM ущерб от каждой утечки данных для организации оценивают в среднем в 4,35 млн долларов. На выявление и устранение последствий утечки в среднем уходит 277 дней.

Поставщик софта для цепочек поставок Sonatype в прошлом году отчитался об увеличении задокументированных атак с использованием вредоносных посторонних компонентов на 633%. Если в 2021 году компания обнаружила около 12 тысяч атак, то уже к концу 2022 года их было уже более 88 тысяч.

Даже если допустить, что приведенные оценки преувеличены, то тенденция очевидна: логистическая и транспортная отрасль стала крайне уязвима для киберпреступников и хакеров, количество и сложность атак на цепочки поставок растет. При этом, как мы убедимся далее, влияние кибератак на логистику может быть очень опасным.

Из чего состоят цепочки поставок?

В широком смысле, цепочка поставок – это сеть всех специалистов, организаций, ресурсов, процессов и технологий, вовлеченных в создание и дистрибуцию продукта для конечного потребителя.

Цепочка поставки – это сложный путь, который проходят сырье, компоненты и составляющие товаров, превращаясь в готовую продукцию и попадая на полки магазинов или непосредственно в руки покупателей. В этот процесс вовлечены десятки, если не сотни контрагентов: поставщики, производители, 3PL-операторы, транспортные компании, ритейлеры и т.д.

Какие стороны могут формировать своей деятельностью цепочку снабжения?

-

Производители, добывающие, производящие или выращивающие сырье;

-

Продавцы, которые покупают и продают материалы;

-

Предприятия по обработке материалов и сырья;

-

Перевозчики и логистические провайдеры, берущие на себя хранение, сортировку, транспортировку;

-

Производители продукта для конечных потребителей;

-

менеджеры цепочек снабжения на всех уровнях, которые централизованно планируют и направляют операции;

-

Ритейлеры, продающие товар потребителям в магазинах или онлайн;

-

Логистический персонал, водители, курьеры;

-

Потребители, покупающие товар.

Даже простая цепочка снабжения охватывает тысячи людей и десятки организаций. Все эти звенья постоянно взаимодействуют между собой, используя множество цифровых сервисов и инструментов. И эта идеальная среда для хакеров и киберпреступников, которая предлагает множество киберуязвимостей, открывает широкие возможности для нарушения процессов в цепочке. Именно поэтому кибератака на цепь поставок может казаться преступникам наилучшим способом нанести максимум ущерба при минимуме усилий. Как показывает исследование McKinsey, длительные сбои в цепочке поставок (от месяца и дольше) сейчас случаются в среднем каждые 3,7 года. И эти сбои стоят очень дорого – из-за них организации в среднем теряют до 45% годового дохода в течение десятилетия.

Как кибератаки разрушают логистику?

Перечислять все последствия кибератак на цепь поставок можно очень долго. Но мы приведем несколько исторических примеров, чтобы не быть голословными.

Горький опыт Target

В 2013 году мощную кибератаку испытал один из крупнейших ритейлеров США – сеть Target. Злокачественный софт поразил POS-систему сети, из-за чего в руки в хакеров попали 40 миллионов номеров кредитных карт и личные данные 70 миллионов клиентов. Считается, что преступники получили доступ к серверу из-за уязвимости в системе управления обогревателями и кондиционерами, используя заранее угнанные у вендора пароли. Сети в итоге пришлось выплатить18,5 млн. долларов для урегулирования судебных претензий.

Удар NotPetya

В 2017 году украинская экономика подверглась целенаправленной атаке вредоносным вирусом-шифровальщиком NotPetya, который использовал уязвимость в популярном софте для электронного учета. Атака парализовала работу сотен предприятий (среди которых Аэропорт “Борисполь” и “Укрзалізниця”), а также объектов энергетической инфраструктуры, банков и правительственных учреждений. Вирус также вырвался далеко за пределы Украины, заразив компьютеры в Северной Америке, Европе, Азии, на Ближнем Востоке. Глобальный ущерб от этой атаки оценивают в $10 млрд.

Катастрофа Colonial Pipeline

Весной 2021 года ransomware-атака парализовала работу Colonial Pipeline – крупнейшего в США трубопровода для поставки переработанных нефтепродуктов. Речь идет об объекте, обеспечивающем снабжение топливом для половины всего восточного побережья страны. Нарушение его работы повлекло за собой панику, стремительный рост цен на бензин и километровые очереди на заправках. Президент США Джон Байден был вынужден объявить чрезвычайное положение, чтобы стабилизировать ситуацию. А компания, которая оказалась совершенно не готова к атаке, была вынуждена выплатить хакерам около $4,4 млн.

Эксперты McKinsey классифицируют хакерские атаки на цепочки снабжения как "непредсказуемые катастрофы". Это непрогнозируемые события, наносящие многомиллиардный ущерб. А когда речь идет о логистике критически важной продукции (продовольственные товары, топливо, медикаменты), то ущерб – это не только финансовые потери. Масштабная кибератака цепочек поставок может спровоцировать полноценный гуманитарный кризис.

Как распознать кибератаку в логистике?

Итак, своевременное обнаружение атаки на логистическую цепочку имеет огромное значение – оно буквально может предотвратить катастрофу. Но как сделать его возможным?

Для эффективного обнаружения кибератаки на цепочки поставок организации должны, прежде всего, наладить систематический процесс проверки всех возможных путей проникновения в систему. Необходимо взять под контроль все доступные активы и маршруты передачи данных в цепочке снабжения, определить явные и потенциальные уязвимости.

Следующим шагом должно стать создание модели угроз для среды организации. В этой модели некоторые активы могут быть определены как ненадежные, некоторые агенты могут рассматриваться как опасные по умолчанию. Все источники угроз должны быть распределены по категориям, по серьезности угрозы. Эту оценку опасностей следует проводить постоянно, источники опасности должны находиться под постоянным мониторингом.

Все апдейты ПО следует тщательно тестировать по мере их выхода. Тесты для выявления атак в цепочке снабжения должны обеспечивать возможность обнаружить активность malware файлов, манипуляции с ключами реестра и т.д. Этот процесс следует автоматизировать и осуществлять постоянно. Поэтому обеспечение кибербезопасности нуждается в привлечении редких специалистов и современных технологий, далеко не каждая организация может наладить такой мониторинг собственными силами.

Как предотвратить кибератаку на цепочку поставки?

Существует несколько практик, которые помогут минимизировать риск кибератаки на цепь поставок. К ним можно отнести следующие:

-

Оценивайте риски в работе с посторонними контрагентами. По меньшей мере, организация может попросить поставщиков провести внутреннюю оценку своей безопасности, чтобы лучше понимать надежность каждого партнера и потенциальные риски в работе с ним.

-

Сократите до минимума количество персонала, уполномоченного устанавливать на компьютеры сторонний софт, или вносить существенные изменения в настройки системы. Это сократит плоскость для потенциальной атаки.

-

Подготовьте планы по реагированию и возобновлению операций на случай форс-мажорных обстоятельств, чтобы минимизировать потенциальное влияние кибератак на цепи поставок и любые возможные убытки.

-

Просмотрите политику использования данных в своей организации. Ограничьте доступ к чувствительной информации таким образом, чтобы ее могли видеть только те, кому она действительно необходима для работы.

-

Убедитесь, что чувствительные данные организации удалены из систем вендоров, с которыми вы больше не работаете.

-

Инвестируйте в средства кибербезопасности и переводите свою экосистему на современный технологический стек, который имеет меньше уязвимостей, чем legacy-системы. Однако тестируйте все обновления тщательно.

-

Приведите цифровые платформы вашей организации в соответствие с ведущими мировыми стандартами кибербезопасности: OWASP, NIST, ISO 27001, PCI DSS. Внедряйте принцип Zero Trust, чтобы сократить потенциальные уязвимости и риски человеческого фактора.

В ряде случаев базовые усилия по обеспечению киберзащиты могут дать ощутимый результат. Решение, предлагаемое нашими специалистами – pen-тестирование системы клиента по методу Вlack Box. В его рамках специалисты примеряют на себя роль хакеров и пытаются получить доступ к ресурсам системы - фактически имитируют работу настоящих злоумышленников.

Этот метод не требует больших инвестиций и позволяет быстро ликвидировать самые очевидные уязвимости системы, которые могли бы стать магнитом для хакеров. В одном из недавних наших кейсов мы протестовали таким образом бизнес-платформу клиента, обнаружив несколько главных и ряд сопутствующих проблем кибербезопасности. В то же время, стресс-тестирование позволило убедиться, что система выдержит пиковую нагрузку или неожиданную DDOS-атаку. Если вас интересуют подобные возможности, рекомендуем не откладывать и подать заявку на консультацию с нашими менеджерами. Они могут оценить масштабы, стоимость и продолжительность подобного тестирования в разрезе вашего бизнеса.

Кроме того, нельзя забывать об обучении персонала и формировании у сотрудников привычек цифровой гигиены. Три четверти успешных кибератак начинаются с человеческого фактора: никакие инвестиции в киберзащиту не помогут, если ваши работники не умеют распознавать фишинговые письма и переходят по сомнительным ссылкам в соцсетях.

Подведем итоги

Кибератаки стали масштабной мировой проблемой. Их количество растет из года в год, притом влияние кибератак на цепь поставок часто может быть катастрофическим. Впрочем, эти риски можно минимизировать, если уделить достаточно внимания цифровой зрелости своей организации, внедрять самые лучшие стандарты безопасности, обучать персонал и внедрять современные технологии.

Далеко не каждая организация может решать все эти задачи самостоятельно, ведь не имеет свободных ресурсов, опыта и экспертизы. В таком случае выходом будет обращение к команде специалистов. Если ваша ситуация выглядит именно так – не медлите, обращайтесь за консультацией к нашим менеджерам.

Часто задаваемые вопросы

Какие проблемы возникают от кибератак в логистике?

Масштабные кибератаки на цепочки поставки приводят к дорогостоящим утечкам данных и нарушениям в процессах. В худших случаях такая атака может полностью парализовать цепочку снабжения и повлечь за собой катастрофические последствия – от многомиллиардного ущерба до гуманитарного кризиса.

Как определить кибератаку на цепочки поставок?

Чтобы вовремя обнаруживать кибератаки на ПО логистики, следует наладить систематический процесс проверки всех возможных путей проникновения в систему. Также необходимо классифицировать все потенциальные угрозы и взять их под постоянный мониторинг.

Как предотвратить кибератаки на цепи поставок?

Лучшими решениями будет внедрение в организации стандартов безопасности OWASP, NIST, ISO 27001, PCI DSS. В идеале следует перейти на актуальный стек технологий и реализовать принцип Zero Trust. Также важно уделять внимание обучению персонала – чтобы сотрудники умели распознавать угрозы и реагировать на них.