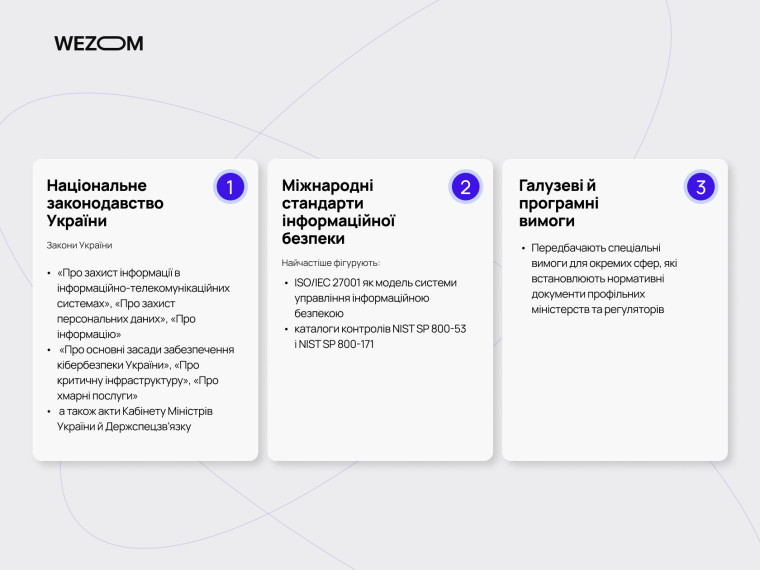

Державні ІТ-контракти ґрунтуються на трьох рівнях нормативного регулювання:

- Національне законодавство України

Його вимоги, зокрема, визначають закони України: «Про захист інформації в інформаційно-телекомунікаційних системах», «Про захист персональних даних», «Про інформацію», «Про основні засади забезпечення кібербезпеки України», «Про критичну інфраструктуру», «Про хмарні послуги», а також акти Кабінету Міністрів України й Держспецзв’язку.

- Міжнародні стандарти інформаційної безпеки

Найчастіше фігурують ISO/IEC 27001 як модель системи управління інформаційною безпекою, та каталоги контролів NIST SP 800-53 і NIST SP 800-171. На основі них формується перелік IT security requirements.

- Галузеві й програмні вимоги

Передбачають спеціальні вимоги для окремих сфер, які встановлюють нормативні документи профільних міністерств та регуляторів.

В контрактах вимоги фіксують пунктами договору чи технічного завдання:

| Тип вимоги | Приклад формулювання |

|---|---|

| Шифрування (encryption level) | забезпечує encryption level не нижче AES-256 для зберігання та TLS 1.2+ для передавання даних для всіх компонентів системи |

| Мультифакторна автентифікація | впроваджує багатофакторну автентифікацію для адміністраторів і користувачів із підвищеними правами |

| Звітність про кіберінциденти | оперативно повідомляє Замовника про інциденти інформаційної безпеки щодо його даних та надає підсумковий звіт у строк, визначений договором |

| Логування й аудит | забезпечує ведення та зберігання журналів доступу й ключових системних подій протягом строку, визначеного договором, з можливістю незалежного аудиту уповноваженими органами Замовника |

Протоколи, системи і технології для запобігання кібератак

Типовий набір вимог до протоколів доступу й автентифікації включає:

-

політики облікових записів із принципом найменших привілеїв;

-

обов’язкова 2FA/MFA для користувачів із розширеними правами;

-

використання PKI для сертифікатів користувачів і сервісів, інтеграція з корпоративним SSO;

-

формалізовані протоколи безпеки щодо надання, зміни та відкликання прав доступу.

Наступний блок вимог стосується шифрування даних:

-

дані «в русі» захищаються за допомогою TLS сучасних версій, забороняються застарілі алгоритми й протоколи;

-

дані «на диску» шифруються на рівні баз даних, файлових систем або сховищ, включно з резервними копіями й мобільними пристроями;

-

ключове управління винесене в окремий сервіс, доступ до ключів обмежений, визначені процедури генерації, ротації та відкликання ключів.

Третій блок вимог стосується профілактики та готовності реагувати на кібератаки й передбачає:

-

централізований моніторинг систем та збір логів у SIEM-рішенні;

-

регулярне сканування вразливостей, планові pentest, пріоритизація та усунення критичних проблем;

-

описаний процес реагування на кіберінциденти з RTO/RPO, контактами відповідальних і шаблонами повідомлень;

-

планові внутрішні й зовнішні перевірки, включно з аудит ІТ та контроль виконання контрактних вимог.

Оскільки сучасні системи включають продукти сторонніх розробників (хмари, бібліотеки, SaaS тощо), важливим елементом є управління ланцюгом постачання, яке визначає:

-

критерії відбору постачальників (сертифікації, політики безпеки, історія інцидентів);

-

вимоги до прозорості компонентів ПЗ (SBOM, процес оновлень);

-

поширення умов договору на субпідрядників і право замовника на перевірку.

На стороні розробки це доповнюється практиками secure coding і DevSecOps, інтегрованими в CI/CD.

Вимоги до стандартів: код, шифрування, автентифікація, OTT

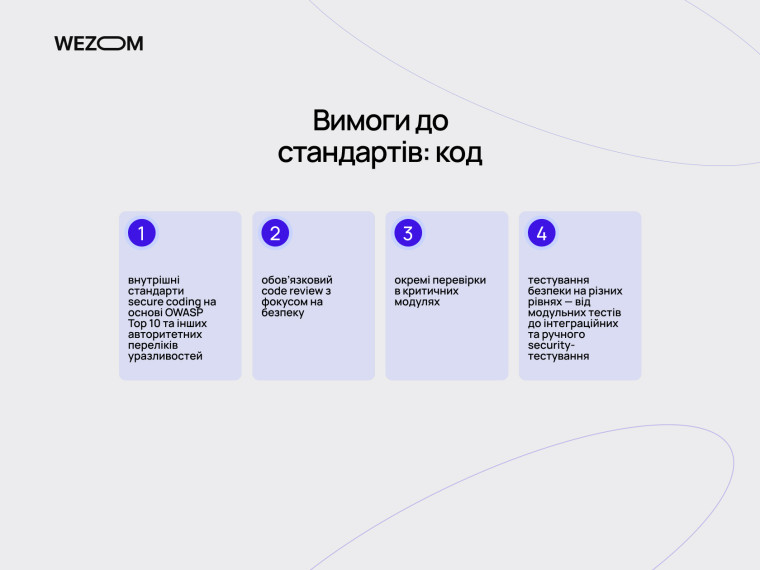

До коду висуваються такі вимоги:

-

внутрішні стандарти secure coding на основі OWASP Top 10 та інших авторитетних переліків уразливостей;

-

обов’язковий code review з фокусом на безпеку, окремі перевірки в критичних модулях;

-

тестування безпеки на різних рівнях — від модульних тестів до інтеграційних та ручного security-тестування.

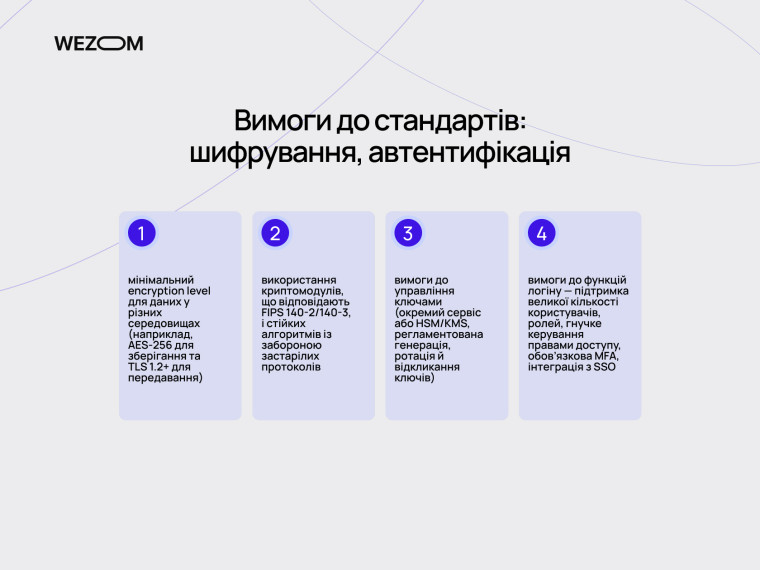

До рівня шифрування й автентифікації визначають:

-

мінімальний encryption level для даних у різних середовищах (наприклад, AES-256 для зберігання та TLS 1.2+ для передавання);

-

використання криптомодулів, що відповідають FIPS 140-2/140-3, і стійких алгоритмів із забороною застарілих протоколів;

-

вимоги до управління ключами (окремий сервіс або HSM/KMS, регламентована генерація, ротація й відкликання ключів);

-

вимоги до функцій логіну — підтримка великої кількості користувачів, ролей, гнучке керування правами доступу, обов’язкова MFA, інтеграція з SSO.

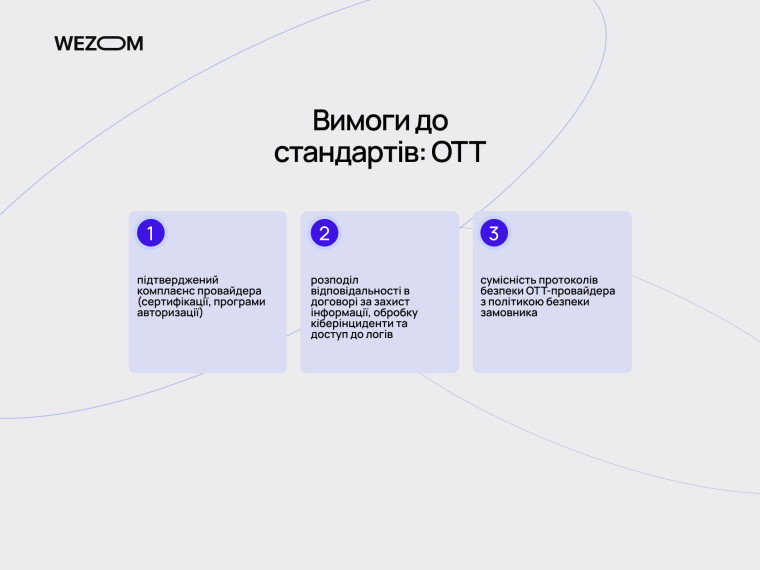

При використанні OTT-рішень важливо забезпечити:

-

підтверджений комплаєнс провайдера (сертифікації, програми авторизації);

-

розподіл відповідальності в договорі за захист інформації, обробку кіберінциденти та доступ до логів;

-

сумісність протоколів безпеки OTT-провайдера з політикою безпеки замовника.

Дотримання цих вимог забезпечується архітектурними рішеннями, наприклад:

-

використанням хмарної платформи, сертифікованої за ISO/IEC 27001 та за програмою на кшталт FedRAMP, із рознесенням середовищ і керованим доступом;

-

впровадженням окремої системи керування ідентичностями та доступом (IAM/PAM), інтегрованої з SSO, MFA й журналюванням дій адміністраторів.

І процесним підходом до розробки, що включає:

-

протоколи безпеки у розробці;

-

політику управління вразливостями;

-

регулярний аудит ІТ.

Практика: як IT-компанії готуються до участі у державних тендерах

На внутрішньому рівні компанія:

-

ухвалює політику безпеки з описом ролей, відповідальності, управління ризиками, контролю доступу та захисту даних, а також формату документів для тендерних пропозицій;

-

проводить внутрішній аудит безпеки, виявляє й закриває прогалини, готує пакет доказів (звіти, регламенти, інструкції) та готується до зовнішньої сертифікації безпеки;

-

документує процеси реагування на кібератаки, роботи з підрядниками й управління змінами так, щоб їх можна було напряму використовувати в тендерних відповідях.

На етапі аналізу конкретного тендера команда:

-

уважно опрацьовує тендерну документацію, виділяє всі вимоги з безпеки та комплаєнсу, включно з додатками й проєктом договору;

-

мапить ці вимоги на наявні процеси, системи й стандарти, фіксує покриті зони та прогалини;

-

готує структуровану технічну відповідь, що показує, як safety and security буде забезпечено в компонентах рішення, процесах та супровідній документації.

На етапі підготовки рішення для тендера компанія:

-

проєктує цільову архітектуру з урахуванням вимог замовника до безпеки, визначає баланс між COTS-рішеннями та власною розробкою;

-

продумує сценарії інтеграції майбутньої системи безпеки в інфраструктуру замовника й описує план впровадження у пропозиції;

-

визначає підхід до навчання ключового персоналу замовника та своєї команди й включає ці заходи в план робіт і тендерний кошторис.

Типові виклики на етапі підготовки:

-

обмежені бюджети й ресурси,

-

дефіцит фахівців з кібербезпеки,

-

неоднорідність або застарілість інфраструктури потенційних замовників;

-

різні вимоги й кіберстандарти у різних тендерах.

Для управління викликами компанії інвестують у DevSecOps-практики й хмарні рішення, будують повторювані процеси підготовки до government bids і формують внутрішню компетенцію, за якої safety and security закладені в стандартний спосіб роботи, а не збираються щоразу під окремий тендер.

FAQ

Які основні вимоги до безпеки у державних ІТ-контрактах?

Зазвичай це вимоги до відповідності законодавству про кібербезпеку та захист інформації, наявності системи управління безпекою, мінімального encryption level для даних, контролю доступу з MFA, централізованого моніторингу, логування та можливості провести незалежний аудит безпеки.

Які протоколи автентифікації потрібно впровадити для державного замовника?

Базовий набір включає політику паролів із ротацією, багатофакторну автентифікацію привілейованих користувачів, інтеграцію з SSO, використання PKI-сертифікатів для користувачів і сервісів, чітку модель ролей і прав.

Як компанія повинна підготуватися до аудиту безпеки перед участю в тендері?

Провести внутрішній аудит безпеки, закрити виявлені прогалини, формалізувати політики, налаштувати моніторинг систем і збір логів, впорядкувати управління вразливостями. Підготувати результати зовнішніх аудитів і pentest, матриці відповідності контролів вимогам, приклади звітів про кіберінциденти.

Що таке OTT-рішення в контексті безпеки для державних контрактів?

OTT-рішення — це сервіси, що працюють поверх стандартної інфраструктури, які належать стороннім провайдерам. Вони повинні мати підтверджений комплаєнс, визначені протоколи безпеки, мінімальний encryption level, розподіл відповідальності та процедури реагування на кіберінциденти.

Які виклики стоять перед ІТ-компаніями при впровадженні вимог безпеки в держпроєктах?

Найчастіше це брак ресурсів і кадрів, складність інтеграції з інфраструктурою замовника, різні вимоги між тендерами, швидке оновлення стандартів. Управління викликами здійснюється побудовою повторюваних процесів, пріоритизацією критичних контролів, використанням хмарних та COTS-рішень.