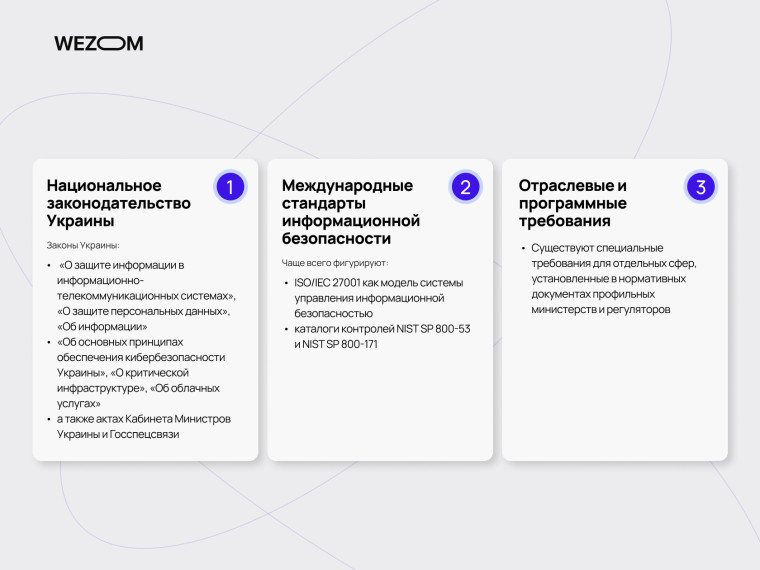

Государственные ИТ-контракты основываются на трех уровнях нормативного регулирования:

- Национальное законодательство Украины

Его требования, в частности, определяют законы Украины: «О защите информации в информационно-телекоммуникационных системах», «О защите персональных данных», «Об информации», «Об основных принципах обеспечения кибербезопасности Украины», «О критической инфраструктуре», «Об облачных услугах», а также актах Кабинета Министров Украины и Госспецсвязи.

- Международные стандарты информационной безопасности

Чаще всего фигурируют ISO/IEC 27001 как модель системы управления информационной безопасностью и каталоги контролей NIST SP 800-53 и NIST SP 800-171. На их основе формируется список IT security requirements.

- Отраслевые и программные требования

Существуют специальные требования для отдельных сфер, установленные в нормативных документах профильных министерств и регуляторов.

В контрактах требования фиксируют пунктами договора или технического задания:

| Тип требования | Пример формулировки |

|---|---|

| Шифрование (encryption level) | обеспечивать уровень шифрования не ниже AES-256 для хранения и TLS 1.2+ для передачи данных для всех компонентов системы |

| Многофакторная аутентификация | внедрить многофакторную аутентификацию для администраторов и пользователей с повышенными правами |

| Отчетность о киберинцидентах | оперативно уведомлять Заказчика о инцидентах информационной безопасности, связанных с его данными, и предоставлять итоговый отчет в срок, определённый договором |

| Логирование и аудит | обеспечивать ведение и хранение журналов доступа и ключевых системных событий в течение срока, определённого договором, с возможностью независимого аудита уполномоченными органами Заказчика |

Протоколы, системы и технологии для предотвращения кибератак

Типичный набор требований к протоколам доступа и аутентификации включает:

-

политики аккаунтов с принципом наименьших привилегий;

-

обязательную 2FA/MFA для пользователей с расширенными правами;

-

использование PKI для сертификатов пользователей и сервисов;

-

интеграции с корпоративным SSO;

-

формализованные протоколы безопасности о предоставлении, изменении и отзыве прав доступа.

Следующий блок требований касается шифрования данных:

-

данные «в движении» защищаются с помощью TLS современных версий, запрещаются устаревшие алгоритмы и протоколы;

-

данные «на диске» шифруются на уровне баз данных, файловых систем или хранилищ, включая резервные копии и мобильные устройства;

-

ключевое управление вынесено в отдельный сервис, доступ к ключам ограничен, определены процедуры генерации, ротации и отзыва ключей.

Третий блок требований касается профилактики и готовности реагировать на кибератаки и предусматривает:

-

централизованный мониторинг систем и сбор логов в SIEM-решении;

-

регулярное сканирование уязвимостей, плановые pentest, приоритизацию и устранение критических проблем;

-

описанный процесс реагирования на киберинциденты с RTO/RPO, контактами ответственных и шаблонами сообщений;

-

плановые внутренние и внешние проверки, включая аудит ИТ и контроль выполнения контрактных требований.

Поскольку современные системы включают продукты сторонних разработчиков (облачные данные, библиотеки, SaaS и т.п.), важным элементом является управление цепочкой снабжения, которое определяет:

-

критерии отбора поставщиков (сертификации, политики сохранности, история инцидентов);

-

требования к прозрачности компонентов ПО (SBOM, процесс обновлений);

-

распространение условий договора на субподрядчиков и право заказчика на проверку.

На стороне разработки это дополняется практиками Secure Coding и DevSecOps, интегрированными в CI/CD.

Требования к стандартам: код, шифрование, аутентификация, OTT

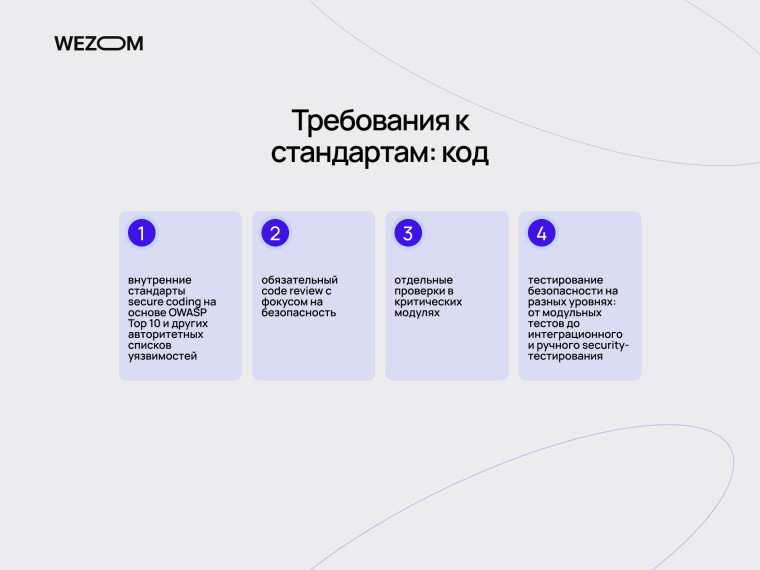

К коду предъявляются следующие требования:

-

внутренние стандарты secure coding на основе OWASP Top 10 и других авторитетных списков уязвимостей;

-

обязательный code review с фокусом на безопасность;

-

отдельные проверки в критических модулях;

-

тестирование безопасности на разных уровнях: от модульных тестов до интеграционного и ручного security-тестирования.

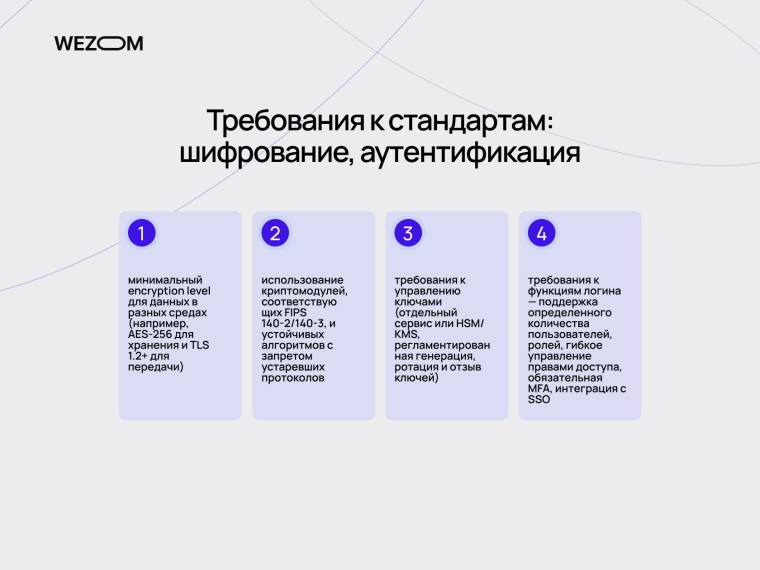

Для уровня шифрования и аутентификации определяют:

-

минимальный encryption level для данных в разных средах (например, AES-256 для хранения и TLS 1.2+ для передачи);

-

использование криптомодулей, соответствующих FIPS 140-2/140-3, и устойчивых алгоритмов с запретом устаревших протоколов;

-

требования к управлению ключами (отдельный сервис или HSM/KMS, регламентированная генерация, ротация и отзыв ключей);

-

требования к функциям логина — поддержка определенного количества пользователей, ролей, гибкое управление правами доступа, обязательная MFA, интеграция с SSO.

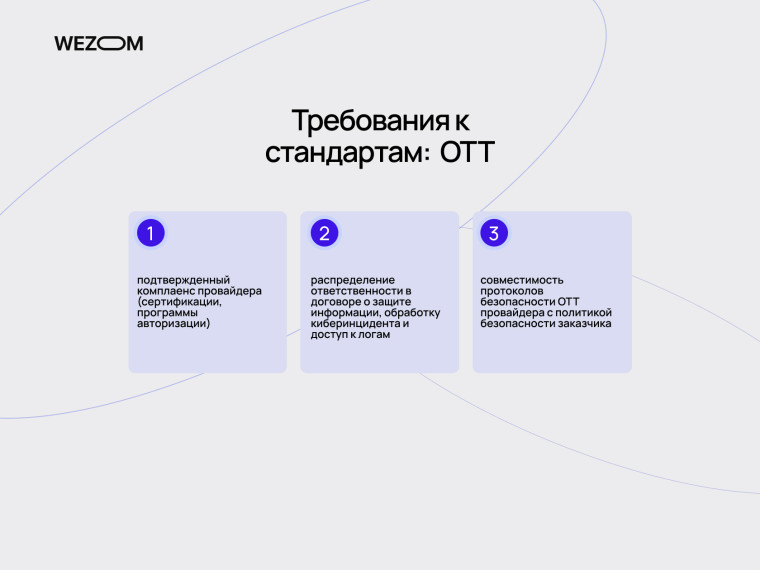

При использовании OTT-решений важно обеспечить:

-

подтвержденный комплаенс провайдера (сертификации, программы авторизации);

-

распределение ответственности в договоре о защите информации, обработку киберинцидента и доступ к логам;

-

совместимость протоколов безопасности OTT провайдера с политикой безопасности заказчика.

Соблюдение этих требований обеспечивается архитектурными решениями, например:

-

использованием облачной платформы, сертифицированной по ISO/IEC 27001 и по программе типа FedRAMP, с разрознением сред и управляемым доступом;

-

внедрением отдельной системы управления идентичностями и доступом (IAM/PAM), интегрированной с SSO, MFA и журналированием действий администраторов.

И процессным подходом к разработке, включающим:

-

протоколы безопасности по разработке;

-

политику управления уязвимостями;

-

регулярный IT-аудит.

Как IT-компании готовятся к участию в государственных тендерах

На внутреннем уровне компания:

-

принимает политику безопасности с описанием ролей, ответственности, управления рисками, контроля доступа и защиты данных, а также формата документов для тендерных предложений;

-

проводит внутренний аудит безопасности, выявляет и закрывает пробелы, готовит пакет доказательств (отчеты, регламенты, инструкции) и готовится к внешней сертификации безопасности;

-

документирует процессы реагирования на кибератаки, работы с подрядчиками и управление сменами так, чтобы их можно было напрямую использовать в тендерных ответах.

На этапе анализа конкретного тендера команда:

-

внимательно прорабатывает тендерную документацию, выделяет все требования по безопасности и комплаенсу, включая приложения и проект договора;

-

накладывает эти требования на существующие процессы, системы и стандарты, фиксирует покрытые зоны и пробелы;

-

готовит структурированный технический отчет, показывающий, как safety and security будет обеспечено в компонентах решения, процессах и сопроводительной документации.

На этапе подготовки решения для тендера компания:

-

проектирует целевую архитектуру с учетом требований заказчика по безопасности, определяет баланс между COTS-решениями и собственной разработкой;

-

продумывает сценарии интеграции будущей системы безопасности в инфраструктуру заказчика и описывает план внедрения в предложение;

-

определяет подход к обучению ключевого персонала заказчика и своей команды и включает эти мероприятия в план работ и тендерную смету.

Типичные вызовы на этапе подготовки:

-

ограниченные бюджеты и ресурсы;

-

дефицит специалистов по кибербезопасности;

-

неоднородность или устаревшая инфраструктура потенциальных заказчиков;

-

разные требования и киберстандарты в разных тендерах.

Для управления вызовами компании инвестируют в DevSecOps-практики и облачные решения, строят повторяющиеся процессы подготовки к government bids и формируют внутреннюю компетенцию, при которой safety and security заложены стандартным способом работы, а не собираются каждый раз под отдельный тендер.

FAQ

Какие основные требования к безопасности в государственных ИТ-контрактах?

Обычно это требования к соответствию законодательству о кибербезопасности и защите информации, наличию системы управления безопасностью, минимальному encryption level для данных, контролю доступа с MFA, централизованному мониторингу, логированию и возможности провести независимый аудит безопасности.

Какие протоколы проверки подлинности нужно внедрить для государственного заказчика?

Базовый набор включает в себя политику паролей с ротацией, многофакторную аутентификацию привилегированных пользователей, интеграцию с SSO, использование PKI-сертификатов для пользователей и сервисов, четкую модель ролей и прав.

Как компания должна подготовиться к аудиту безопасности перед участием в тендере?

Провести внутренний аудит безопасности, закрыть выявленные пробелы, формализовать политики, настроить мониторинг систем и сбор логов, упорядочить управление уязвимостями. Подготовить результаты внешних аудитов и pentest, матрицы соответствия контроля требованиям, примеры отчетов о киберинцидентах.

Что такое OTT решения в контексте безопасности для государственных контрактов?

OTT-решения — это сервисы, работающие поверх стандартной инфраструктуры, принадлежащие сторонним провайдерам. Они должны иметь подтвержденный комплайенс, определенные протоколы безопасности, минимальный encryption level, распределение ответственности и процедуры реагирования на киберинциденты.

Какие вызовы стоят перед ИТ-компаниями при введении требований безопасности в госпроектах?

Чаще всего это нехватка ресурсов и кадров, сложность интеграции с инфраструктурой заказчика, разные требования между тендерами, быстрое обновление стандартов. Управление вызовами осуществляется построением повторяющихся процессов, приоритетом критических контролей, использованием облачных и COTS-решений.