Использование ERP-софта может дать мощный толчок в развитии любой компании. Но вместе с преимуществами диджитал также несет для бизнеса новые риски и угрозы. Важно понимать проблемы безопасного использования систем ERP. В этом материале вы сможете узнать о наибольших угрозах безопасности корпоративных данных и о ключевых составляющих их защиты. Мы расскажем, как обеспечить защиту данных систем ERP.

Почему безопасность данных ERP настолько важна?

Мы живем в эпоху расцвета киберпреступности: цифровая инфраструктура во всех отраслях экономики достигла огромных масштабов и трудно поддается защите. В то же время хакерские группировки по всему миру действуют организованно и сплоченно. По данным Statista, вероятные убытки от киберпреступности в 2023 году превысили отметку в $8 трлн, и этот показатель будет только расти. Ожидается, что к 2028 году глобальные объемы ущерба от киберпреступлений приблизятся к отметке в $13 трлн.

Реальный пример этой опасности показала недавняя атака на украинского телеком-оператора “Київстар”, которая привела к масштабному сбою в доступе к сети и связи для миллионов абонентов. По данным СБУ, российские хакеры Sandworm учинили в корпоративной системе провайдера катастрофические разрушения, поэтому ее придется восстанавливать практически с нуля. При этом преступники могли получить доступ к личной информации пользователей, включая геолокацию смартфонов, SMS-переписку и т.д.

Ключевая диджитал-инфраструктура, подобная ERP-платформам, всегда будет привлекать киберпреступников. Слабая безопасность данных ERP систем может в итоге причинить компании огромный ущерб: от финансовых потерь и нарушения операций до потери репутации и доверия потребителей.

По оценкам IBM, каждый утечка данных в среднем наносит организации $4,3 млн ущерба, а на его выявление и устранение последствий может потребоваться более 200 дней.

Кроме потери средств, операционной эффективности и доверия пользователей, не стоит забывать и о юридических последствиях. Последствия компрометации данных могут быть для бизнеса очень существенными: от штрафов за несоблюдение стандартов защиты типа GDPR до судебных исков от пользователей и бизнес-партнеров.

Так что пренебрегать защитой корпоративных систем невозможно. Трезвая оценка рисков и должные инвестиции в составляющие безопасности ERP могут уберечь бизнес от очень серьезных проблем.

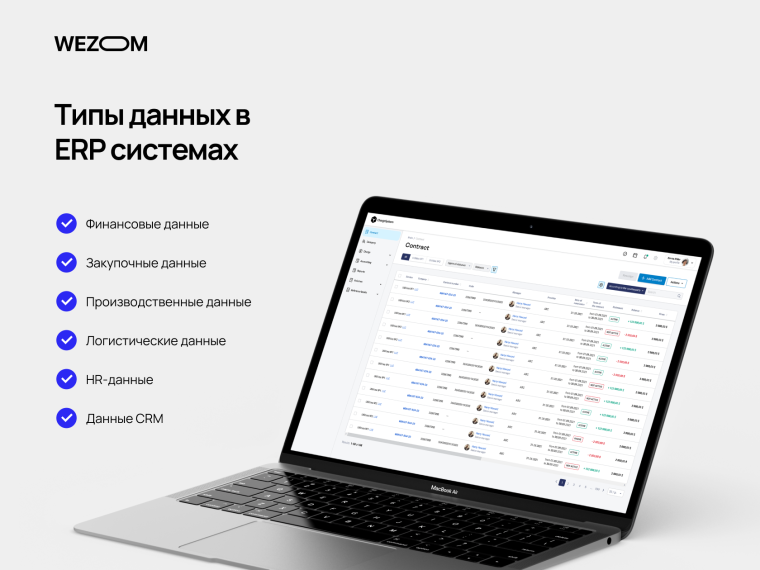

Типы данных в ERP системах

В контексте кибербезопасности стоит поговорить о том, какие именно данные аккумулируются в ERP-системах, и какая именно информация интересует хакеров. Чаще всего это следующие категории данных.

Финансовые данные. Это данные о доходах и расходах, балансах, налогах, бюджетах, аудите и финансовой отчетности компании. Компрометация или обнародование данных в открытом доступе может существенно навредить бизнесу. Кроме того, преступники могут использовать данные в своих дальнейших операциях.

Закупочные данные. Это данные о поставщиках, номенклатуре закупаемой продукции, сведения о ценах, сроках поставки, договоренностях, контрактах, заказах и т.д. Утечка закупочных данных может навредить отношениям с поставщиками, нарушить операционную деятельность компании и привести к юридическим последствиям.

Производственные данные. Если компания работает в области производства, то ERP аккумулирует данные о ее производственных ресурсах, технологиях, планах, графиках, затратах, контроле качества и т.д. Компрометация данных может навредить производственному процессу и ударить по конкурентоспособности компании.

Логистические данные. Это сведения о складах, товарных запасах, автопарке, маршрутах, грузах, графиках погрузки и отгрузки продукции. Такая информация представляет интерес для преступников и может использоваться для планирования преступлений и нарушения цепочек снабжения компании.

HR-данные. Это сведения о сотрудниках – их личные данные, информация об их квалификации, опыте, образовании, семейном положении, уровне доходов, налогах и т.д. Такие массивы данных представляют особый интерес для киберпреступников, ведь могут применяться в мошенничестве и социальной инженерии. С этими данными хакеры могут планировать дальнейшие, более разрушительные атаки.

Данные CRM. Это база данных со сведениями о клиентах, которая может содержать их персональные и банковские данные, а также информацию о предпочтениях, поведении, истории покупок и множестве других аспектов. Чаще всего целью хакеров становятся именно клиентские данные, ведь с ними они могут причинить крайне много вреда – от похищения доступов к аккаунтам и банкингу, до любых форм мошенничества.

Конечно, это далеко не все категории данных, которые могут храниться в системе ERP. Ведь каждая компания может иметь собственные специфические базы данных в соответствии со своей сферой деятельности, целями и задачами. Однако кибератака всегда становится ощутимым ударом для любого бизнеса, а безопасность данных собственной ERP системы является приоритетом для всех компаний без исключения.

Ключевые угрозы безопасности данных в ERP системах

С какими рисками сталкиваются корпоративные базы данных? Мы приведем перечень наибольших угроз, создающих проблемы безопасности ERP систем.

Malware

Корпоративная ERP – это масштабная и комплексная экосистема, охватывающая десятки, сотни и даже тысячи устройств. И каждое из этих устройств может попасть под влияние вредоносного софта (malware), а затем и поставить под удар всю систему. Malware-атаки могут проявляться совершенно по-разному. Есть трояны и майнеры, которые работают совершенно незаметно для пользователя. Существуют “спящие” вирусы, которые могут месяцами ожидать в системе инструкций от хакеров. В худших случаях вредоносный софт может незаметно распространиться по всей системе и получить доступ к данным ERP.

Ransomware

Наиболее агрессивной разновидностью вредоносного софта считаются вирусы-шифровальщики и вымогатели (ransomware). Если типичные трояны стремятся оставаться в системе незаметными (пускай даже временно), то ransomware-атака при поражении устройства в считанные минуты шифрует данные в системе и делает работу с ними невозможной. Обычно преступники предлагают жертве атаки заплатить за разблокировку данных, но даже исполнение преступных требований ничего не гарантирует. В худших случаях ransomware-атака может поразить всю корпоративную сеть и парализовать ее работу, или даже уничтожить всю систему.

Атака через цепочку поставки ПО

Типичная корпоративная ERP-система требует множества интеграций с посторонними API и внешними цифровыми инструментами, чтобы быть эффективной. И каждая такая интеграция потенциально может стать точкой, открывающей киберпреступникам доступ к вашей системе. Ведь хакеры все чаще атакуют вендоров софта, предоставляющих корпоративным клиентам те или иные цифровые сервисы или услуги. Реагировать на такие угрозы крайне сложно. Как пример, кибератака на поставщика корпоративного софта SolarWinds в 2020 году позволила преступникам получить доступ к данным его клиентов. Среди них – компании из списка Fortune 500, правительственные учреждения США и т.д.

Инъекции кода

Хакеры могут использовать уязвимости и ошибки при создании ERP, чтобы внедрять в нее вредоносный код, получая доступ к ресурсам и данным системы. Нельзя недооценивать такие угрозы как скриптинг, XSS и SQL-инъекции, ведь преступники то и дело находят способы успешно применить их для похищения или изменения данных. ERP-платформы - не являются исключением. Их необходимо особенно тщательно проверять на уязвимость с помощью аудита кода и pen-тестирования.

Фишинг и социальная инженерия

Человеческий фактор остается одной из главных проблем защиты данных, ведь три четверти успешных кибератак начинаются с человеческой опрометчивости или некомпетентности. Преступники продолжают успешно использовать методы типа фишинговых рассылок и социальной инженерии, чтобы вводить пользователей в заблуждение и похищать их учетные записи в корпоративных системах. Более того, они научились использовать в таких атаках средства ИИ – генерировать текстовые рассылки, синтезировать голос, естественный человеческий язык, фото и даже видео для авторизации в защищенных системах.

Мы упомянули только ключевые киберугрозы для данных в ERP. Но не следует забывать, что преступники постоянно ищут новые методики атак и новые уязвимости в системах. Они активно комбинируют различные методы и стремятся использовать новейшие технологии ИИ, чтобы добиться своего. А значит, функции безопасности ERP системы заключаются не только в реагировании на кибератаки, но и в аналитике потенциальных угроз будущего.

5 обязательных составляющих безопасности данных в ERP системах

На сегодня в сфере кибербезопасности нет решения, которое могло бы гарантировать абсолютную защиту данных. Это процесс, требующий постоянного мониторинга, оценки угроз и внедрения новых практик и технологий. Ведь преступники постоянно совершенствуют свои методы, и специалисты по киберзащите должны делать то же самое. Тогда как защитить данные ERP систем? Мы приведем несколько базовых составляющих безопасности.

Безопасность инфраструктуры

Это комплекс мер, обеспечивающих физическую и логическую защиту инфраструктуры ERP: серверов, сетей, оборудования и фундаментальных программных решений, на которых работает платформа. К таким мерам можно отнести:

-

контроль физического доступа к оборудованию ERP (серверов, коммутаторов, роутеров);

-

использование брандмауэров и VPN на разных уровнях сети;

-

применение антивирусного ПО;

-

практики резервного копирования данных.

Защита инфраструктуры гарантирует, что преступники не смогут получить физический доступ к ресурсам системы и нанести ей непоправимый ущерб.

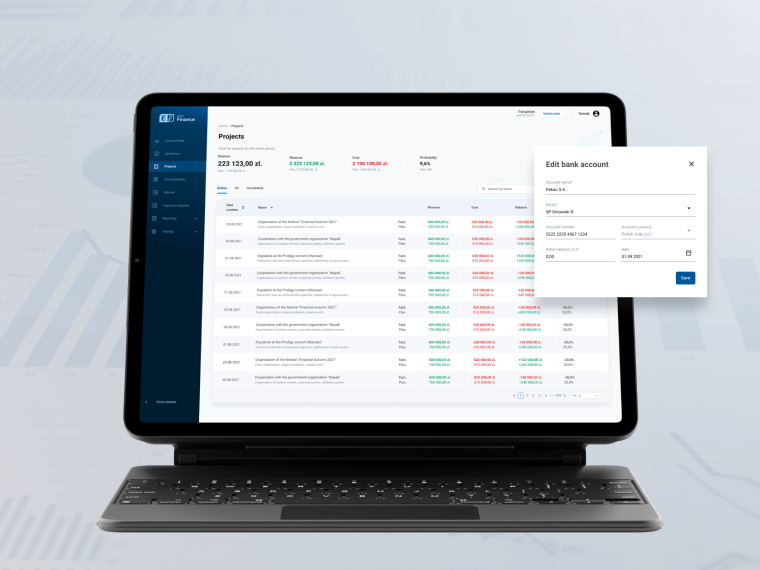

Безопасность данных

Это все меры, направленные непосредственно на защиту хранения и передачи информации. К таким практикам можно отнести:

-

технологии шифрования данных при сохранении и передаче;

-

управление ключами шифрования;

-

классификацию данных по уровню конфиденциальности;

-

контроль целостности данных;

-

маскировка и распределение данных на подмножества.

Практики защиты данных должны гарантировать, что информация в корпоративной экосистеме не будет перехвачена или скомпрометирована даже в случае проникновения злоумышленников в систему.

Контроль доступа

Особое значение приобретают практики сегментации данных и ограничения доступа к ним по принципу Zero Trust. Этот принцип декларирует, что в системе нет безопасного внутреннего периметра, и любой объект может рассматриваться как потенциальный источник угрозы. Следовательно, каждый пользовательский аккаунт должен регулярно и тщательно проверяться, а каждый запрос на обращение в базу данных должен проходить через дополнительную авторизацию.

Надежные средства аутентификации и авторизации позволяют обезопасить критически важные данные от злоумышленников, а также делают невозможным практику злоупотребления привилегированным доступом в системе, которая вредит стратегии безопасности данных.

Мониторинг и аудит данных

Все потенциальные источники угроз безопасности баз данных нуждаются в мониторинге в режиме реального времени, ведь в случае кибератаки на реагирование часто остаются считанные минуты. Вся сетевая активность вокруг баз данных (как внешняя, так и внутренняя) должна фиксироваться для целей аудита.

Базы данных в ERP системе должны основываться на современных технологиях и обеспечивать все возможности для всестороннего аудита. Он должен включать информацию о клиенте, с которого осуществлялись запросы, детали выполнения запроса, SQL-команды и т.д. Все это позволит вовремя распознать подозрительную активность и тщательно проанализировать каждый инцидент.

Соблюдение ведущих стандартов киберзащиты

Все вышеприведенные составляющие безопасности в целом входят в перечень требований, закрепленных в важнейших рекомендациях и нормативных актах по киберзащите. Речь идет прежде всего о таких стандартах:

-

Гайд Американского Национального Института стандартов и технологии (NIST Cybersecurity Framework);

-

ISO 27001 (международный стандарт управления информационной безопасностью);

-

GDPR (Общий регламент ЕС по защите персональных данных);

-

PCI DSS (стандарт безопасности данных индустрии платежных карт);

-

OWASP (открытый проект безопасности веб-приложений).

Соблюдение этих стандартов гарантирует минимизацию рисков потери, утечки или компрометации данных. В самых худших сценариях использование передовых практик сведет к минимуму ущерб, который может нанести организации успешная кибератака.

Организация безопасности данных является уникальной задачей для каждой отдельной ERP-системы, ведь они могут реализовываться на разных технологиях, иметь разную архитектуру и специфические особенности в различных отраслях и индустриях. Отдельной темой является построение безопасности баз данных в облаках. Ведь преимущества облачного развертывания данных связаны с дополнительными рисками, такими как расширение периметра и непрозрачная административная группа.

Так или иначе, обеспечение данных ERP систем должным уровнем защиты – это комплексная задача, требующая привлечения опытных специалистов и надежных IT-партнеров.

Разработка или внедрение ERP в бизнес требует опыта и дальновидности. Как избежать ошибок, вкладывая время и средства в корпоративный софт?

Защитите свои данные с помощью WEZOM

Стабильность и киберзащита становятся ключевыми параметрами при выборе ERP-системы. Наш двадцатилетний опыт разработки диджитал-продуктов для бизнеса позволяет утверждать, что лучший путь получения надежной и безопасной ERP-платформы – индивидуальная разработка такой системы с нуля, с учетом всех особенностей и требований бизнеса.

Команда WEZOM обладает уникальным опытом создания масштабных ERP-систем с нуля. Это решения для энергетики, логистики, производства и т.д. Наши специалисты хорошо понимают, как строится и работает безопасность данных индивидуальных ERP систем. Так что если вы хотите получить эффективную платформу для бизнеса, и не готовы идти на компромиссы в вопросах защиты данных – не медлите, обращайтесь за консультацией к нашим специалистам прямо сейчас.

Выводы

Сегодня бизнес не может игнорировать угрозы кибербезопасности, ведь пренебрежение киберзащитой может нанести любой компании огромные финансовые и репутационные потери. Построение стратегии защиты данных в корпоративных ERP-системах стало для крупных компаний вопросом жизни и смерти.

Базы данных ERP всегда будут привлекать хакеров. Чтобы получить ценную информацию, они прибегают к таким методам как malware- и ransomware-атаки, атаки через поставщиков ПО, инъекции кода, фишинг, социальная инженерия и т.д. Эксперты по киберзащите должны обеспечить такие составляющие безопасности ERP системы как инфраструктура, изоляция и шифрование данных, контроль доступа, мониторинг и т.д.

Построение стратегии киберзащиты организации – это очень сложная задача, особенно для организации реального сектора, не имеющих соответствующих IT-специалистов и опыта. В таком случае лучшим шагом станет консультация с опытной диджитал-командой.

FAQ

Как ERP обеспечивает сохранность данных?

Платформы ERP позволяют интегрировать разрозненные данные из разных источников информации в единую цифровую среду. При соблюдении стандартов кибербезопасности и компетентной разработке безопасность данных в ERP обеспечивается через алгоритмы шифрования, жесткую политику доступа, практики, маскировки и распределения данных и т.д.

Из каких элементов состоит безопасность ERP?

В целом безопасность данных ERP систем строится на таких составляющих как защита IT-инфраструктуры, защита хранения и передачи данных, контроль прав доступа, мониторинг угроз, аудит баз данных и соблюдение признанных во всем мире стандартов киберзащиты.

Какие существуют риски угрозы безопасности данных ERP систем?

Безопасности чувствительных данных в системах ERP постоянно угрожают malware- и ransomware-атаки, атаки с инъекциями вредоносного кода, атаки через поставщиков ПО, а также такие методы как фишинг и социальная инженерия, направленные на персонал. Так что экспертам по кибербезопасности никогда нельзя терять бдительность.