Наш клиент – международная компания, предоставляющая услуги аренды личного транспорта онлайн. Владелец бизнеса обратился к нам из-за подозрения, что в компании могла произойти утечка данных.

Следовательно, веб-сервис клиента нужно было проверить на предмет уязвимостей, которые могут повлечь за собой потерю данных пользователей, нарушение конфиденциальности или неправомерный доступ к системе.

Команда собирала информацию об архитектуре и компонентах платформы, проводила активное сканирование, анализировала потенциальные уязвимости, осуществляла ручное тестирование на фолс-позитив.

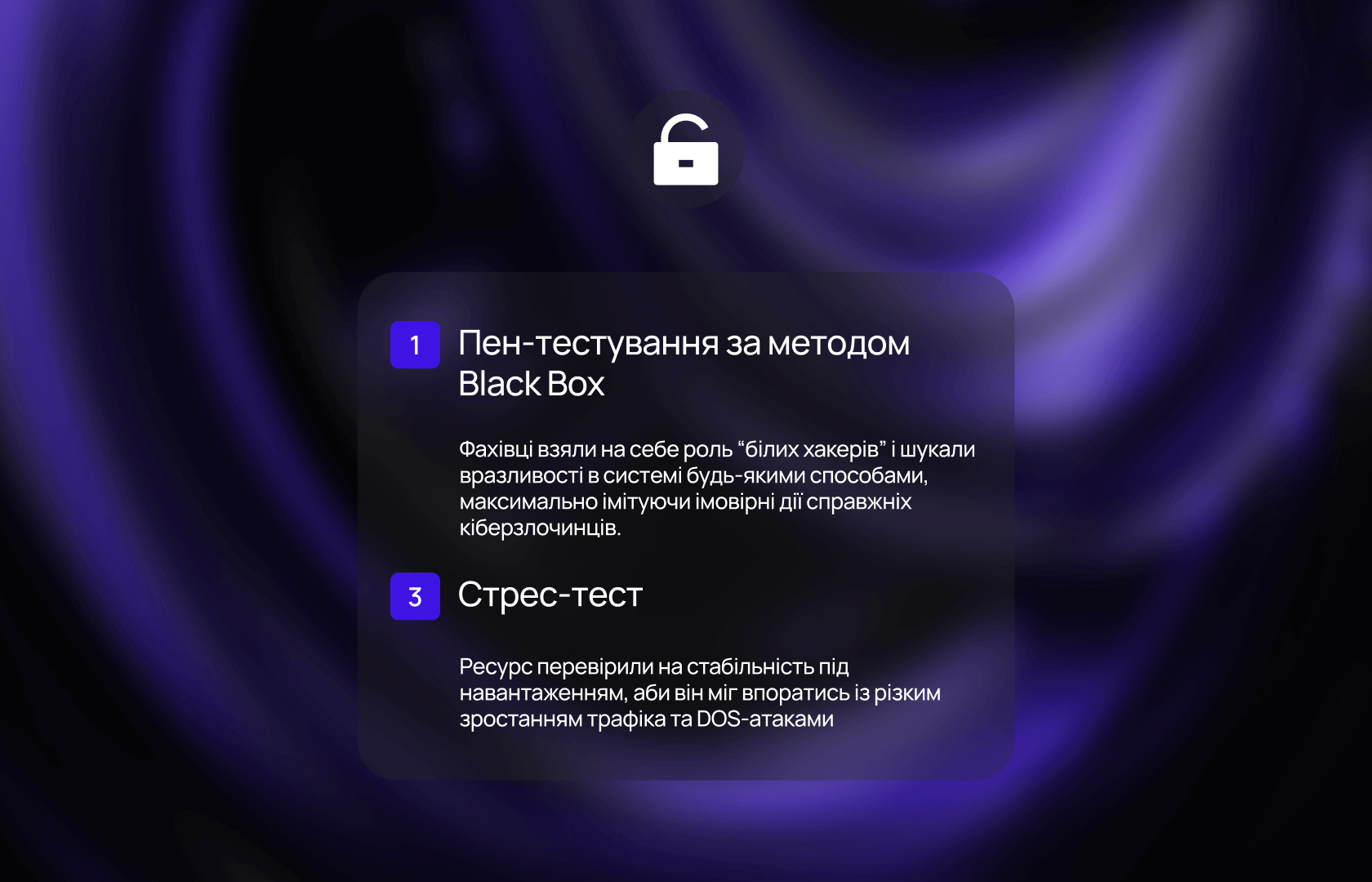

Специалисты взяли на себя роль "белых хакеров" и искали уязвимости в системе любыми способами, максимально имитируя вероятные действия настоящих киберпреступников.

Ресурс проверили на стабильность под нагрузкой, чтобы он мог справиться с резким приростом трафика и DOS-атаками

Мы обнаружили в системе клиента ряд проблем и уязвимостей. Они были отмечены по приоритетности и исправлены, а после этого – проверены заново. Тестирование на нагрузку обеспечило платформе запас прочности на случай стремительного роста трафика или DDoS-атак.

Команда WEZOM предоставила клиенту полный отчет по результатам проверки и согласовала дополнительные меры киберзащиты, с введением постоянного мониторинга и повторных проверок системы. Главными плодами проекта стали минимизация рисков и разработка новой стратегии кибербезопасности, которая должна защитить бизнес клиента на годы вперед.

ваш бизнес!